Sistema de búsqueda de SAP * códigos y mensajes de error *?

Las empresas que han implementado SAP * * productos han pasado una gran cantidad de recursos en el refinamiento de las soluciones cliente. Sin embargo, estos avances hacen introducen riesgos adicionales en sus procesos de negocio? * * SAP garantiza la calidad del código en sus aplicaciones a través de auditorías manuales del código suministrado y el uso de los mecanismos más modernos para el análisis estadístico y la dinámica de sus productos para varias vulnerabilidades.

Un estudio se llevó a cabo en la Universidad de Saarbrücken (Alemania), cuyo objetivo fue analizar la SAP * * Códigos (soluciones de comercio electrónico) con la mayoría de las herramientas modernas de análisis estadístico. Las conclusiones fueron las siguientes - la calidad del código es bastante alto.

* * SAP sufre de código de software manuales y análisis automatizado, miles de casos de prueba especiales. El código de cliente a menudo no puede ser completamente analizada, especialmente en la cara de los plazos del proyecto estrechos. Vale la pena considerar la calidad del código de cliente en sus sistemas.

El sistema SAP simplifica hacer negocios a nivel del sistema, así como realizar análisis y análisis de actividades. Pero si hay errores SAP en el código del programa de la Compañía, entonces deben corregirse de inmediato para el funcionamiento correcto del programa y, en consecuencia, el negocio.

Es importante entender que la autorización del usuario de cheques (sinónimo de SAP Seguridad para muchas empresas) no ayudará a prevenir el uso de este tipo de errores, ya que el usuario utilizando los errores en el código está más allá de la autoridad definida por el administrador del sistema .

Vamos a considerar los errores que pueden estar presentes en el código de cliente.

inyección de código

inyección de código reservado es uno de los más comunes y la mayoría de las vulnerabilidades peligrosos según la clasificación de OWASP. La mayoría de las vulnerabilidades conocidas, incluyendo OpenSSL heartbleed y el hack Ebay, están relacionados con la entrada del usuario inyectar inadvertidamente a la izquierda en un programa.

El peligro de este tipo de errores radica en los resultados prácticamente impredecibles de la ejecución de los programas vulnerables. El resultado de una inyección de código SQL puede ser tanto una fuga de contraseñas y la eliminación completa de todos los datos del sistema.

Un problema adicional con este tipo de vulnerabilidades es la dificultad de encontrar con herramientas automatizadas. Búsqueda en base a reglas y patrones no dará un resultado positivo debido a la gran cantidad de supuestos formulados por error.

La única manera verdaderamente eficaz para encontrar errores puede ser el análisis estático del flujo de datos que entra en el programa. El análisis estático del flujo de datos le permite rastrear qué datos va a puntos potencialmente peligrosos de hipótesis sobre la presencia o ausencia de una vulnerabilidad de inyección de código.

salto de directorio

Otro error de programación peligroso está dejando sin darse cuenta de suplantación de entrada, lo que permite recorrido de directorio.

Un atacante que explote esta vulnerabilidad adquiere la capacidad de leer o escribir datos fuera del directorio predefinido. Por lo tanto, los ajustes críticos del sistema se pueden leer o sobrescribir los archivos de configuración, que puede desactivar el sistema durante un período bastante largo de tiempo.

Hay opciones muy específicas para el uso de este error. Por ejemplo, una llamada a la instrucción DSET FILTRO iv_filter ABIERTO conjunto de datos, lo que abre un archivo para lectura, en un sistema Unix suministra los datos del archivo que se lee a un proceso predefinido que puede realizar acciones inesperadas en el nivel del sistema operativo.

Por lo tanto, la configuración del sistema operativo incorrecto y código vulnerable que no tienen errores por separado pueden conducir a consecuencias críticas al trabajar juntos.

errores de autorización

Son sus programadores guiados por el concepto de autoridad en el desarrollo de sus aplicaciones? De acuerdo con este concepto, el acceso a cualquier bloque de función de un programa debe ser negado hasta que se especifique lo contrario.

Por desgracia, en muchos proyectos, el control de acceso se produce a nivel de transacción, lo que hace posible la combinación de varios permisos existentes con el fin de acceder a la información prohibida. Por ejemplo, mediante la instrucción llamada de transacción (que es ampliamente utilizado por los desarrolladores) en proyectos con control de acceso transaccional es inseguro. Sin CON AUTORIDAD-CHECK, la declaración llamada de transacción le permite saltarse a través de cualquier otra transacción.

También es posible que exista una comprobación de autorización, pero lo ha hecho de forma incorrecta. Tales casos también tienen que ser encontrado y corregido.

Backgas

Antes de eso, analizamos algunos casos de vulnerabilidades, cuando los programadores hicieron errores involuntarios, como resultado de lo cual el código se volvió vulnerable. Sin embargo, también hay casos en que el programador cambia deliberadamente el flujo de ejecución del programa para ciertos usuarios (Características indocumentadas), o no deja la llamada puerta trasera en absoluto, lo que le permite pasar por alto todos los cheques establecidos por el sistema.

Un desarrollador puede crear una puerta trasera sin fines maliciosos, como la obtención de la Autoridad de SAP * _ALL para trabajar más de manera eficiente en un proyecto de implementación. Obviamente, esto no restó por los riesgos que introduce la presencia de puertas traseras.

Hay muchos ejemplos de tales puertas traseras en la web que se pueden copiar y transferir fácilmente a un sistema de producción. Es muy difícil capturar la presencia de características indocumentadas y las puertas traseras, en primer lugar, debido a la gran cantidad de código de cliente, y en segundo lugar, debido a las peculiaridades del lenguaje de programación SAP. ABAP le permite ejecutar el código sobre la marcha y se almacena en el DBMS, es decir, puede ser escondido muy, muy profundo.

¿Cómo encontrar errores SAP?

Hay varias formas diferentes de encontrar vulnerabilidades en el código, cuyas más avanzadas son el análisis de flujo de datos estático.

SAP NetWeaver, al igual que un módulo que analiza el flujo de datos para la presencia o ausencia de vulnerabilidades (análisis de vulnerabilidad de código). Hay soluciones de socios certificados que le permiten escanear el código de aplicación para las vulnerabilidades.

* El análisis de vulnerabilidad de código SAP * (CVA) se basa en la herramienta Inspector de Código, que ha podido verificar el código del cliente para construcciones potencialmente peligrosas durante muchos años, pero a diferencia del inspector de código, utiliza el análisis de flujo de datos en su trabajo. Es más conveniente utilizar CVA de la primera etapa del proyecto: cien etapa de desarrollo (antes de que el desarrollo se transfiera más adelante a lo largo del paisaje), ya que la realización de correcciones posteriores (por ejemplo, durante la operación productiva) es más complicada y costosa.

La introducción de CVA implica no solo encontrar y fijar errores de fijación, sino también cambiar el mismo enfoque de los estándares de desarrollo en la empresa.

La introducción de cualquier nuevo desarrollo en un sistema de producción debe ser autorizado por un experto que está guiado en su trabajo por las herramientas de análisis de desarrollo más modernas.

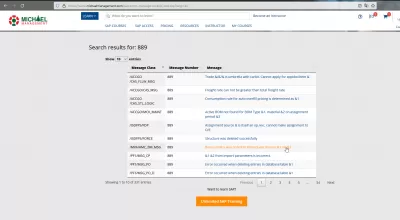

Una de las formas de encontrar errores es una herramienta. No todos son conscientes de que SAP contiene más de un millón de mensajes de error. Puede usar esta herramienta simple y más importante para encontrar rápidamente cualquier código de error y SAP Mensaje.

A SAP El código de error, como AA729 o una palabra clave, como el activo, debe ingresarse en la ventana dedicada para encontrar todos los mensajes de error relacionados SAP.

Preguntas Frecuentes

- ¿Qué significa Traversal de directorio?

- Este es un error de programación SAP sobre la entrada de entrada inadvertida falsificada para permitir el recorrido del directorio. Esto puede leer la configuración crítica del sistema o sobrescribir archivos de configuración, lo que puede derribar el sistema durante un período de tiempo bastante largo.

- ¿Cuáles son los métodos efectivos para la solución de problemas de los códigos y mensajes de error SAP?

- Solución de problemas Los códigos y mensajes de error SAP implican efectivamente el uso de portales de soporte SAP, consultando la documentación SAP e interactuar con las comunidades de usuario SAP para obtener información y soluciones.