Как да търсим * * SAP кодове за грешки и съобщения?

Фирмите, които са внедрили * * SAP продукти са прекарали голяма част от ресурсите на клиента усъвършенстване на решения. Дали обаче тези развития въвеждат допълнителни рискове в бизнес процесите? * * SAP гарантира качеството на кода в своите приложения чрез ръчно одити на предоставения код и използването на най-съвременни механизми за статистически и динамичен анализ на своите продукти за различни уязвимости.

Едно проучване е проведено в университета в Саарбрюкен (Германия), чиято цел бе да се анализира * * SAP продуктови кодове (решения за електронна търговия) с най-модерните инструменти статистически анализ. Заключенията са, както следва - от качеството на кода е доста висок.

* * SAP софтуер код подлага на ръчни и автоматични анализи, хиляди специални случаи от изпитвания. Клиент код често не може да бъде напълно анализиран, особено в лицето на кратки срокове по проекта. Той е на стойност като се има предвид качеството на клиентския код на вашите системи.

Системата SAP опростява правенето на бизнес на системно ниво, както и провежда анализ и анализи на дейности. Но ако има SAP грешки в програмния код на компанията, те трябва да бъдат коригирани незабавно за правилната работа на програмата и съответно на бизнеса.

Важно е да се разбере, че разрешението за употреба проверка (синоним на SAP сигурност за много предприятия) не помогне, ще се предотврати използването на този вид грешки, тъй като потребителят използване грешки в кода е извън орган, определен от системния администратор ,

Нека разгледаме грешките, които могат да присъстват в кода на клиента.

инжектиране на код

Запазени инжекция код е един от най-често срещаните и най-опасни уязвимости според класификацията OWASP. Повечето от най-известните уязвимости, включително OpenSSL Heartbleed и рана Ebay, са свързани с по невнимание оставил инжектиране входа на потребителя в една програма.

Опасността от тези грешки се крие в практически непредсказуеми резултати от изпълнението на уязвимите програми. В резултат на инжектиране на SQL код може да бъде както теч на пароли и пълното премахване на всички данни на системата.

Допълнителен проблем с тези уязвимости е трудността на намирането им с автоматизирани инструменти. Търсене на базата на правила и модели няма да даде положителен резултат се дължи на големия брой погрешно формулирани предположения.

Единственото наистина ефективен начин за намиране на грешки може да бъде статичен анализ на потока от данни включване в програмата. Статичен анализ на потока от данни позволява да се проследи какви данни ще потенциално опасни точки на предположение за наличието или липсата на уязвимост на инжектиране на код.

Directory прекосява

Друг опасен програмиране грешка по невнимание оставяйки вход изигравам, което позволява директория пакетът.

Един нападател, който използва тази уязвимост придобива способността да се чете или записва данни извън предварително зададен директория. По този начин, настройки критични системни могат да бъдат прочетени или презаписани конфигурационни файлове, които могат да деактивирате системата за доста дълъг период от време.

Има доста конкретни възможности за използване на тази грешка. Например, един призив към отчета за OPEN набор от данни dset FILTER iv_filter, който се отваря на файл за четене, за системни данни консумативи Unix от файла, който се чете с предварително определен процес, който може да изпълнява неочаквани действия на ниво операционна система.

По този начин, неправилна конфигурация OS и уязвим код, които нямат грешки отделно може да доведе до лоши последствия, когато работят заедно.

грешки при удостоверяване

Да не си програмисти, водени от идеята за власт при разработването на своите приложения? Според тази концепция, достъп до който и да е функционален блок на програма следва да се откаже, докато не е посочено друго.

За съжаление, по много проекти, контрол на достъпа се случва на ниво транзакция, което го прави възможно да се комбинират различни съществуващите разрешения, за да достъп забранена информация. Например, с помощта на отчета за CALL СДЕЛКИ (който е широко използван от разработчиците) по проекти с транзакции за контрол на достъпа е безопасна. Без СЪС ОРГАН-CHECK, отчета за CALL СДЕЛКИ ви позволява да клон чрез всяка друга сделка.

Възможно е също така, че има проверка за разрешение, но това е направено неправилно. Такива случаи също трябва да бъдат намерени и коригира.

Задника

Преди това разгледахме някои случаи на уязвимости, когато програмистите направиха неволни грешки, в резултат на което кодът стана уязвим. Въпреки това, когато програмистът умишлено променя потока на изпълнението на програмата за определени потребители (функции без документи), или изобщо не оставя така наречената задна врата, която ви позволява да заобикаляте всички проверки, определени от системата.

Един разработчик може да създаде задната врата без злонамерени цели, като например получаване на SAP _ALL властта да работи по-ефективно по проект за изпълнение. Очевидно това не отклонява рисковете, които въвежда присъствието на задни врати.

Има много примери за такива задни вградени в мрежата, които могат лесно да бъдат копирани и прехвърлени в производствена система. Много е трудно да се хване наличието на недокументирани характеристики и задни врати, на първо място, поради огромното количество клиентски код, и второ, поради особеностите на езика SAP. ABAP ви позволява да изпълнявате код в движение и се съхранява в СУБД, т.е. може да бъде скрит много, много дълбоко.

Как да намерим SAP грешки?

Има няколко различни начина за намиране на уязвимост в кода, най-напредналите от които е статичен анализ на потока от данни.

SAP Netweaver, както има модул, който анализира потока от данни за наличието или липсата на уязвимости (анализ на уязвимостта на кода). Има сертифицирани партньорски решения, които ви позволяват да сканирате приложения код за уязвимости.

* Анализ на уязвимостта на SAP * (CVA) е базиран на инструмента за инспектор в код, който е в състояние да провери клиентския код за потенциално опасни конструкции в продължение на много години, но за разлика от инспектора на кода, той използва анализ на потока от данни в работата си. Най-целесъобразно е да се използва CVA от първия етап на проекта - сто развитието (преди развитието се прехвърля по-нататък по пейзажа), тъй като по-късно прави корекции (например по време на продуктивната операция) е по-сложно и скъпо.

Въвеждането на CVA означава не само намиране и фиксиране на грешки, но и промяната на самия подход към стандартите за развитие в предприятието.

Въвеждането на ново развитие в производствена система трябва да бъде разрешено от експерт, който се ръководи в работата си от най-модерните инструменти за анализ на развитието.

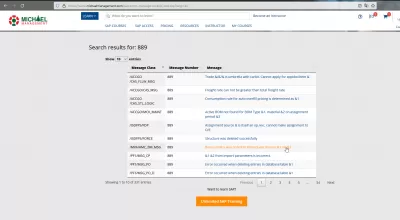

Един от начините за намиране на грешки е такъв инструмент. Не всеки е наясно, че SAP съдържа над един милион съобщения за грешки. Можете да използвате този прост и най-важният безплатен инструмент за бързо намиране на кода за грешка и SAP съобщение.

A SAP код за грешка като AA729 или ключова дума като актив трябва да бъде въведен в специалния прозорец, за да намерите всички свързани SAP съобщения за грешки.

Често Задавани Въпроси

- Какво означава „Преминаване на директория“?

- Това е грешка в програмирането SAP за невнимателно оставяне на вход, за да позволи преминаване към директорията. Това може да чете критични настройки на системата или конфигурационни файлове за презаписване, които могат да свалят системата за доста дълъг период от време.

- Какви са ефективните методи за отстраняване на проблеми SAP кодове за грешки и съобщения?

- Отстраняване на неизправности SAP кодове за грешки и съобщения ефективно включват използване на SAP Поддръжка портали, консултация SAP документация и ангажиране с SAP потребителски общности за прозрения и решения.