Sådan søger du efter SAP Fejlkoder og meddelelser?

Virksomheder, der har implementeret SAP produkter har brugt en stor mængde ressourcer på klientfinansiering af løsninger. Men gør disse udviklinger indfører yderligere risici i dine forretningsprocesser? SAP Garanterer kvaliteten af koden i sine applikationer gennem manuelle revisioner af den medfølgende kode og brugen af de mest moderne mekanismer til statistisk og dynamisk analyse af sine produkter til forskellige sårbarheder.

En undersøgelse blev udført på University of Saarbrücken (Tyskland), hvis formål var at analysere SAP produktkoder (e-handelsløsninger) med de mest moderne statistiske analyseværktøjer. Konklusionerne var som følger - Kodenes kvalitet er ret høj.

SAP Softwarekode gennemgår manuel og automatiseret analyse, tusindvis af specielle testsager. Klientkode kan ofte ikke analyseres fuldt ud, især i lyset af stramme projektfrister. Det er værd at overveje kvaliteten af klientkoden på dine systemer.

SAP -systemet forenkler forretning på systemniveau samt udfører analyse og analyse af aktiviteter. Men hvis der er SAP -fejl i virksomhedens programkode, skal de straks rettes for den rigtige drift af programmet og følgelig virksomheden.

Det er vigtigt at forstå, at kontrol af brugertilladelse (et synonym for SAP Sikkerhed for mange virksomheder) vil ikke forhindre brugen af denne form for fejl, da brugeren ved hjælp af fejl i koden er ud over den myndighed, der er defineret af systemadministratoren .

Lad os overveje de fejl, der kan være til stede i klientkoden.

Kodeindsprøjtning

Reserveret kodeinjektion er en af de mest almindelige og farligste sårbarheder i henhold til OWASP-klassifikationen. De fleste af de kendte sårbarheder, herunder OpenSSL heartbleed og eBay Hack, er relateret til det utilsigtede, der ikke indsprøjter brugerindgangen i et program.

Faren for sådanne fejl ligger i de praktisk talt uforudsigelige resultater af udførelsen af sårbare programmer. Resultatet af en injektion af SQL-kode kan både være en lækage af adgangskoder og fuldstændig fjernelse af alle systemdata.

Et yderligere problem med sådanne sårbarheder er vanskeligheden ved at finde dem med automatiserede værktøjer. Søgning baseret på regler og mønstre vil ikke give et positivt resultat på grund af det store antal fejlagtigt formulerede antagelser.

Den eneste virkelig effektive måde at finde fejl på kan være statisk analyse af datastrømmen, der kommer ind i programmet. Statisk analyse af datastrømmen giver dig mulighed for at spore, hvilke data der kommer til potentielt farlige punkter for antagelse om tilstedeværelsen eller fraværet af en kodevection sårbarhed.

Directory Traversal.

En anden farlig programmeringsfejl er utilsigtet efterladt input spoofing, som tillader mappe traversal.

En angriber, der udnytter denne sårbarhed, får evnen til at læse eller skrive data uden for den foruddefinerede mappe. Således kan kritiske systemindstillinger læses eller konfigurationsfiler overskrives, hvilket kan deaktivere systemet for en ret lang tidsperiode.

Der er ganske specifikke muligheder for at bruge denne fejl. For eksempel, et opkald til OPEN DATASET DET FILTER IV_FILTER-sætningen, som åbner en fil til læsning, på et UNIX-system, der leverer data fra filen, der læses til en foruddefineret proces, der kan udføre uventede handlinger på operativsystemniveauet.

Således kan forkert OS-konfiguration og sårbar kode, der ikke har fejl særskilt, føre til kritiske konsekvenser, når de arbejder sammen.

Autorisationsfejl

Er dine programmører styret af begrebet autoritet, når de udvikler deres applikationer? Ifølge dette koncept skal adgangen til en hvilken som helst funktionsblok af et program nægtes, indtil andet er angivet.

Desværre opstår der på mange projekter på transaktionsniveauet, hvilket gør det muligt at kombinere forskellige eksisterende tilladelser for at få adgang til forbudte oplysninger. For eksempel ved hjælp opkaldstransaktionen erklæring (som er meget brugt af udviklere) på projekter med transaktionsbeslutning adgangskontrol er usikre. Uden med autoritet-CHECK, CALL TRANSAKTION erklæring giver dig mulighed for at filial via en anden transaktion.

Det er også muligt, at der er en tilladelse check, men det blev gjort forkert. Sådanne sager skal også blive fundet og rettet.

Bagdøre

Før det så vi på nogle tilfælde af sårbarheder, da programmørerne har foretaget utilsigtede fejl, som følge heraf, hvor koden blev sårbar. Der er dog også tilfælde, hvor programmereren bevidst ændrer programmets gennemførelsesflow for visse brugere (undokumenterede funktioner), eller slet ikke den såkaldte backdoor, som giver dig mulighed for at omgå alle checks indstillet af systemet.

En udvikler kan oprette en bagdør uden ondsindede formål, som f.eks. At opnå SAP _Alle autoritet til at arbejde mere effektivt på et implementeringsprojekt. Det er klart, at dette ikke forringer de risici, som tilstedeværelsen af bagdøre indføres.

Der er mange eksempler på sådanne bagdøre på nettet, der nemt kan kopieres og overføres til et produktionssystem. Det er meget svært at fange tilstedeværelsen af uokumenterede funktioner og bagdøre, for det første på grund af den enorme mængde klientkode, og for det andet på grund af de særlige forhold i SAP programmeringssproget. ABAP giver dig mulighed for at udføre kode på flugt og er gemt i DBMS, det vil sige, det kan være skjult meget, meget dybt.

Sådan finder du SAP Fejl?

Der er flere forskellige måder at finde sårbarheder i kode, hvis mest avancerede er statisk datablowanalyse.

SAP NetWeaver AS har et modul, der analyserer datastrømmen for tilstedeværelse eller fravær af sårbarheder (kode sårbarhedsanalyse). Der er certificerede partnerløsninger, der giver dig mulighed for at scanne applikationskode for sårbarheder.

SAP Kode Sårbarhedsanalyse (CVA) er baseret på Kodeinspektørværktøjet, som har været i stand til at kontrollere klientkode for potentielt farlige konstruktioner i mange år, men i modsætning til kodeinspektør bruger den datastrømsanalyse i sit arbejde. Det er mest hensigtsmæssigt at bruge CVA fra projektets første fase - et hundrede udviklingsstadium (før udviklingen overføres længere langs landskabet), da korrektionerne senere (for eksempel under produktiv drift) er mere kompliceret og dyrt.

Indførelsen af CVA indebærer ikke blot at finde og fastsætte fejl, men også ændre den meget tilgang til udviklingsstandarder i virksomheden.

Indførelsen af enhver ny udvikling i et produktionssystem skal godkendes af en ekspert, der styres i sit arbejde med de mest moderne udviklingsanalyseværktøjer.

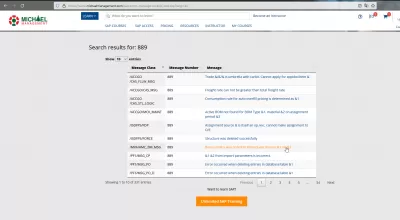

En af måderne til at finde fejl er et sådant værktøj på. Ikke alle er opmærksomme på, at SAP indeholder over en million fejlmeddelelser. Du kan bruge dette enkle og vigtigst gratis værktøj til hurtigt at finde nogen fejlkode og SAP -meddelelse.

A SAP Fejlkode som AA729 eller et søgeord som aktiv skal indtastes i det dedikerede vindue for at finde alle relaterede SAP fejlmeddelelser.

Ofte Stillede Spørgsmål

- Hvad betyder katalog gennemgående?

- Dette er en programmeringsfejl SAP om utilsigtet efterlader input forfærdet for at tillade katalogovertrædelse. Dette kan læse kritiske systemindstillinger eller overskrive konfigurationsfiler, som kan bringe systemet ned i en ganske lang periode.

- Hvad er effektive metoder til fejlfinding SAP Fejlkoder og meddelelser?

- Fejlfinding SAP Fejlkoder og -meddelelser involverer effektivt at bruge SAP Supportportaler, konsulent SAP Dokumentation og engagere sig i SAP Brugersamfund til indsigt og løsninger.