SAP գաղտնաբառի քաղաքականություն. Ինչպես ապահովել այն ապահով:

- SAP գաղտնաբառի քաղաքականություն

- Որն է SAP գաղտնաբառի երկարությունը:

- Ինչպես կարող եմ ստիպել SAP օգտագործողին փոխել թույլ գաղտնաբառը:

- Ինչպես թարմացնել SAP գաղտնաբառի ավարտման ամսաթիվը:

- Ինչպես պահել SAP գաղտնաբառը:

- Ինչպես դադարեցնել SAP կապի շատ փորձերը:

- SAP գաղտնաբառի քաղաքականության կարգավորումներ «M_Password_policy» - ով

- Ինչպես եք ուժեղ գաղտնաբառ պատրաստում եւ մշակում ձեր անվտանգության քաղաքականությունը:

- Ինչպես եմ թարմացնում SAP գաղտնաբառի քաղաքականության պարամետրերը:

- Հաճախակի Տրվող Հարցեր

SAP համակարգը բիզնեսի ավտոմատացման ծրագիր է: Դրա մոդուլները արտացոլում են Ընկերության բոլոր ներքին գործընթացները. Հաշվապահություն, առեւտուր, արտադրություն, ֆինանսներ, կադրերի կառավարում եւ այլն SAP Խորհրդատուները մասնակցում են SAP մոդուլների իրականացման եւ պահպանման նախագծերին:

Գաղտնիությունը կարեւոր է ամեն ինչի մեջ եւ SAP բացառություն չէ: Պաշտպանեք ձեր SAP* գաղտնաբառի հաշիվը, ապահովեք անվտանգ մուտք, ապա կարող եք խուսափել բազմաթիվ խնդիրներից:

Ինչպես սահմանել SAP գաղտնաբառի պահանջները: Ինչպես պաշտպանել ինքներդ ձեզ թալանվելուց: Ինչ պետք է իմանաք SAP գաղտնաբառի քաղաքականության մասին: Իմացեք բոլոր անհրաժեշտ իրերը SAP գաղտնաբառի քաղաքականության եւ տարբերակների վերաբերյալ `այս հոդվածում արդյունավետորեն կառավարելու համար:

SAP գաղտնաբառի քաղաքականություն

SAP գաղտնաբառի քաղաքականությունը կարող է կառավարվել կազմաձեւման միջոցով: Գաղտնաբառի քաղաքականությունը տեղադրված եւ կազմաձեւված է լռելյայն, երբ ստեղծվում է նոր SAP տվյալների բազա: Լռելյայն կազմաձեւումն արդեն բավականաչափ լավ է `գոհացուցիչ գաղտնաբառի պաշտպանությունը երաշխավորելու համար: SAP Գաղտնաբառի քաղաքականության պարամետրերը կարող են փոխվել պաշտպանության այլ մակարդակի: Այնուամենայնիվ, որոշ օգտվողներ կպահանջեն այլընտրանքային այլընտրանքային պաշտպանություն: Տեխնիկական օգտագործողի գաղտնաբառերը առավել խոցելի են, քանի որ որոշ սահմանափակումներն անջատված են ամբողջ համակարգը պահելու համար:

Որն է SAP գաղտնաբառի երկարությունը:

Լռելյայն, գաղտնաբառի նվազագույն երկարությունը 8 նիշ է: Այն սահմանվում է որպես «MOXIP_PASSWORD_LENGTHT» գաղտնաբառի քաղաքականության կարգավորում: Ավելի երկար գաղտնաբառ կիրառելու համար կարող եք բարձրացնել նվազագույն արժեքը համակարգի պարամետրերում ավելի բարձր արժեքի վրա:

Ինչպես կարող եմ ստիպել SAP օգտագործողին փոխել թույլ գաղտնաբառը:

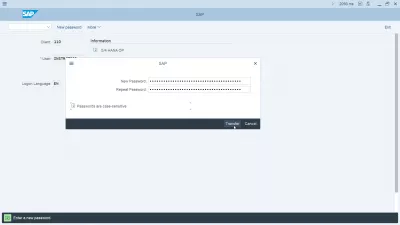

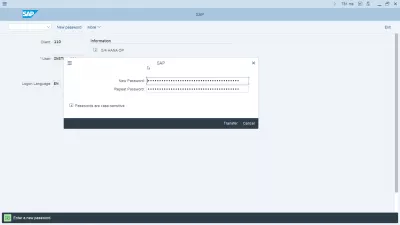

Լռելյայն, նոր օգտագործողը ստիպված կլինի առաջին անգամ փոխել գաղտնաբառը: Եթե դա այդպես չէ, ադմինիստրատորը կարող է թարմացնել օգտագործողի կապը, որպեսզի նա մուտք գործի իր գաղտնաբառը: Այս գաղտնաբառի թարմացման գործողությունը հասանելի է միայն մեկ անգամ օգտագործողի մակարդակով:

Գաղտնաբառի քաղաքականությունը սահմանված է. «Փոխեք գաղտնաբառը տվյալների բազայում առաջին կապի վրա»: Այս լռելյայնը կարող է փոփոխվել հաշմանդամների: Այս դեպքում, լռելյայն, օգտագործողներից ոչ մեկը չի պահանջվի փոխել իրենց գաղտնաբառը: Խորհուրդ չի տրվում անջատել լռելյայն արժեքը: Սա նշանակում է, որ ինչ-որ մեկը ստիպված կլինի կառավարել յուրաքանչյուր գոյություն ունեցող գաղտնաբառ, որն իր հերթին ստեղծում է մոռացված գաղտնաբառի խնդիրներ բոլոր անձնական օգտագործողների համար: Անձը, ամենայն հավանականությամբ, կհիշի իրենց անձնական գաղտնաբառը: Ինչու փորձել ամեն ինչ վատթարանալ `յուրաքանչյուր օգտագործողին տարօրինակ եւ տարբեր գաղտնաբառ տալով հիշելու համար: Ինչ վերաբերում է տեխնիկական օգտագործողին, ապա սա հարցի մյուս կողմն է: Գաղտնաբառը պետք է մնա այնպես, ինչպես դա ի սկզբանե մուտքագրվել է եւ պետք է թարմացվի միայն համակարգի կառավարչի կողմից որոշումից հետո:

Ինչպես թարմացնել SAP գաղտնաբառի ավարտման ամսաթիվը:

SAP օգտագործողի գաղտնաբառի լռելյայն ժամկետի ավարտը կարող է փոխվել քիչ թե շատ ժամանակ: Սա գլոբալ փոփոխություն է բոլոր այն օգտվողների համար, ովքեր հետաքրքրված են այս ժամկետի այս տարբերակով: Անհատ օգտագործողի կամ օգտագործողների խմբի համար կապի վավերականության ժամկետը վերահսկելու համար դիմեք կապի վավերականության ժամկետին: Գաղտնաբառի ավարտման ամսաթիվը չի տարածվում նախագծի կանխորոշված ժամանակի համար:

Գաղտնաբառի ավարտը սահմանվում է 182 օր լռելյայն համակարգի եւ հաճախորդների տվյալների շտեմարաններում: Պարամետրերի արժեքը օրերի քանակն է: Նորմալ համատեքստում Systemdb- ը չպետք է ունենա անձնական ստանդարտ օգտվող: Systemdb- ում դուք կարող եք ստեղծել անձնական տեխնիկական օգտվող ադմինիստրատորի կամ պահուստային պրոֆիլով: Այնուամենայնիվ, այս օգտագործողները չպետք է սահմանափակվեն իրենց բարձր պրոֆիլի պատճառով, քանի դեռ դրանք չեն ստեղծվել ժամանակավոր մուտքի համար: Սահմանափակումը կլինի կապի ժամկետի մակարդակի մակարդակի վրա, ոչ թե գաղտնաբառի մակարդակում:

SAP օգտագործողի գաղտնաբառի ավարտման ամսաթիվը ավտոմատ կերպով վերագործարկվում է 182 օրվա ընթացքում ամեն անգամ, երբ օգտագործողի գաղտնաբառը թարմացվում է, քանի դեռ այդ օգտագործողի համար լրանալու ժամկետը չի անջատվել:

Ինչպես պահել SAP գաղտնաբառը:

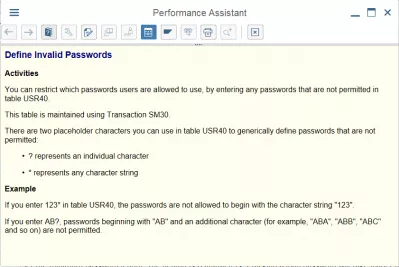

Կան մի շարք կանոններ, որոնց պետք է հետեւել SAP գաղտնաբառի անվտանգությունն ապահովելու համար: Այս կանոնները հարձակվողի համար դժվար կդարձնեն վավեր գաղտնաբառ ձեռք բերել: Որոնք են SAP գաղտնաբառի հնարավոր սպառնալիքները:

Շատ աշխատակիցներ պահում են իրենց գաղտնաբառերը ինչ-որ տեղ գրելու մեջ: Սա լավը չէ, բայց դա նորմալ փաստ է, երբ կան շատ օգտագործողների միացումներ, հիշելու համար, եւ չկա ավտոմատ վավերացում: Այսպիսով, խորհուրդ է տրվում, որ այս դեպքում հաճախ թարմացնեք ձեր SAP գաղտնաբառը: Այժմ պետք է հաշվեկշիռը հասցվի երկու սահմանների միջեւ. Նախորդ գաղտնաբառերի քանակը, որոնք չեն կարող օգտագործվել, եւ այն հաճախականությունը, որով գաղտնաբառը թարմացվում է: Լուծում. SAP գաղտնաբառերը պետք է պարբերաբար փոխվեն, ցանկալի է շատ տարբեր կերպարներով: Դիտարկված տեխնիկական պարամետրերը «վերջին_ WEDER_PASSWORDS» են եւ «MOXIP_PASSWORD_LIFETIME»:

Անձնական SAP գաղտնաբառերը ավելի հեշտ են ճեղքել, քան պատահական (համակարգը առաջացած) գաղտնաբառերը: Ինչ-որ մեկի գաղտնաբառը, ամենայն հավանականությամբ, պարունակում է իմաստալից անուն, ծննդյան ամսաթվով, որն ավելի հեշտ է հիշել: Cracker- ը շատ արագ է սովորում գաղտնաբառը: Լուծում. Գաղտնաբառի պարունակության մեջ օգտագործեք հատուկ նիշ, փոքրատառ, մեծատառ եւ թվային արժեքներ, բայց նաեւ ավելացրեք գաղտնաբառի նվազագույն երկարությունը: Դիտարկված տեխնիկական պարամետրերը «գաղտնաբառ_լաութ» են եւ «minimal_password_length»:

Օգտագործողների համար տեխնիկական սպառնալիք. Օգտագործողները մեծ ռիսկի են ենթարկում, եթե գաղտնաբառի որոշ սահմանափակումներն անջատված են ադմինիստրատորի կողմից: Միայն գաղտնաբառերը տրամադրեք ադմինիստրատորներին: Համոզվեք, որ սովորական բանալին տեղում է: Լուծում. Գաղտնաբառի ուժեղ եւ գաղտնաբառի թարմացման ժամանակացույց `այնպիսի ընթացակարգով, որն ընդգրկում է բոլոր հնարավոր սցենարները: Տեխնիկական պարամետրերը դիտարկվել են. «Գաղտնաբառ_layout»:

Ինչպես դադարեցնել SAP կապի շատ փորձերը:

Կապի չափազանց շատ փորձեր կխոչընդոտեն օգտագործողի լռելյայն գաղտնաբառը: Դա որոշ դեպքերում կարող է ցավոտ լինել: Տեխնիկական օգտվողները կարող են կրել նաեւ հետեւանքները: Work անկացած աշխատանք ձախողվելու է արգելափակված տեխնիկական օգտագործողի պատճառով: Ձեր հաշիվը ապակողպելու համար հարկավոր է կապվել ձեր տվյալների շտեմարանի ադմինիստրատորի հետ: Սա իդեալական գործառույթ է չարտոնված մուտքի դեմ: Այս պարամետրի համար լռելյայն արժեքը 6 է:

Կարեւոր նշում. «Maxim_invalid_connect_attempts» պարամետրերի արժեքը թարմացնելը չի բացելու օգտագործողը:

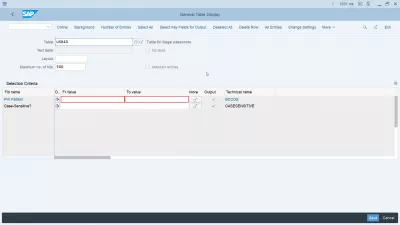

SAP գաղտնաբառի քաղաքականության կարգավորումներ «M_Password_policy» - ով

Մինչ SAP գործիքը շատ հարմար է, SQL հարցումները ունեն որոշակի առավելություններ, երբ խոսքը վերաբերում է SAP գաղտնաբառի քաղաքականության վերականգնմանը: Բացի այն փաստից, որ արդյունքը ձեռք է բերվում առանց արժեքները սխալ փոխելու վտանգի, SQL հարցման արդյունքների արժեքները կարող են օգտագործվել նաեւ որպես սցենարի կամ ծրագրի մաս:

Ինչպես եք ուժեղ գաղտնաբառ պատրաստում եւ մշակում ձեր անվտանգության քաղաքականությունը:

SAP գաղտնաբառի ուժեղ քաղաքականություն ստեղծելու համար հարկավոր է ժամանակ ծախսել ձեր սեփական գաղտնաբառի անվտանգության պարամետրերը ստեղծելու համար: SAP գաղտնաբառի լռելյայն քաղաքականությունն արդեն լավ մեկնարկային կետ է, որից կարող եք կսմթել անվտանգության պարամետրերը ըստ ձեր պահանջների: Անվտանգության խնդիրները, ամենայն հավանականությամբ, տարբեր են, կախված նրանից, թե դա տվյալների բազայի զարգացման միջավայր է, թե արտադրության համակարգ:

Ըստ էության, դուք պետք է մի փոքր ավելին մտածեք, քան առաջարկվում է SAP գաղտնաբառի ստանդարտ քաղաքականությունը: Օրինակ, տեխնիկական օգտվողները պահանջում են ուժեղ գաղտնաբառ: Դուք չեք ցանկանում, որ ձեր գաղտնաբառը լրանա ցանկացած արժեքավոր տեխնոլոգիական օգտագործողների համար: Մի փուլում սա կնշանակեր խմբաքանակի մշակման եւ կրկնօրինակման խնդիրներ: Հնարավոր է դադարեցնել գաղտնաբառի ավարտը: Սա հիանալի է, այո, բայց անվտանգությունն ավարտված չէ այն հիմքի վրա, որ ինչ-որ մեկը երբեւէ պարզվում է գաղտնաբառի մասին: Այսպիսով, օգտագործողի տեխնիկական գաղտնաբառը դեռ պետք է թարմացվի `անվտանգության բարձր մակարդակի պահպանման համար: Սա պարզ թարմացման գործողություն չէ: Դա պետք է նախատեսվի ծածկել սցենարներն ու ծրագրերը `օգտագործելով տեխնիկական օգտագործողներ: Գաղտնաբառը չպետք է կոշտ լինի ցանկացած սցենարի մեջ, բայց օգտագործողի միացման բանալին պետք է լինի հեշտությամբ հասանելի: Հետեւաբար, բոլոր համապատասխան ստեղները պետք է վերականգնվեն նոր գաղտնաբառով եւ կապը հաստատված:

Ահա անվտանգության մի քանի կողմեր, որոնք կարող եք ցանկանալ դիտարկել ձեր ընկերության պահանջները.

Նախեւառաջ, ցանկացած նոր եւ հին անհատական օգտագործողների համար դուք կցանկանաք դրանք անհատականացնել իրենց գաղտնաբառերը: Ստիպեք օգտվողներին փոխել իրենց գաղտնաբառը հաջորդ անգամ, երբ նրանք կապվեն: Ավելի հեշտ է, քան յուրաքանչյուր անձի տարբեր գաղտնաբառեր տալը եւ բոլորն էլ մեկ անգամ կառավարելը որոշակի ժամանակ:

Համոզվեք, որ հին գաղտնաբառը չի կարող օգտագործվել ցանկացած օգտագործողի համար `նոր գաղտնաբառ մուտք գործելիս: Լռելյայն, սրանք վերջին 5 գաղտնաբառերն են: Դուք կարող եք փոխել սահմանի արժեքը ըստ ձեր անվտանգության պահանջների:

Սահմանեք գաղտնաբառի ավարտման ամսաթիվը որոշակի օրերի համար: Լռելյայն բոլոր օգտագործողները սահմանված են 182 օր, բայց ոչինչ չի խանգարում ադմինիստրատորին պարամետրի համար այլ ամսաթիվ սահմանել: Այս սահմանափակումը պետք է անջատված լինի տեխնիկական օգտագործողների համար: Այս օգտագործողների համար նախատեսվում է, որ գաղտնաբառի թարմացումները նախատեսվում է բավարարել բիզնեսի պահանջները, բայց չպետք է անջատված լինեն լռելյայն որոշակի ամսաթվից հետո:

Սահմանեք գաղտնաբառի նվազագույն երկարությունը: Լռելյայնը 8 նիշ է: Երկար գաղտնաբառ ճեղքելը կտեւի ավելի երկար, քան կարճը ճեղքելը: Այսպիսով, բարձրացրեք նիշերի նվազագույն հաշվարկը, եթե գաղտնաբառի անվտանգությունն իսկապես խնդիր է: Այնուամենայնիվ, հիշեք, որ կանոնավոր օգտվողները կարող են գտնել այն նյարդայնացնող, երբ մուտք գործեք երկար գաղտնաբառ:

Սահմանեք գաղտնաբառի պահանջվող բարդությունը: Գաղտնաբառի բարդ կառուցվածքը նույնպես ավելի դժվար է ճեղքել, քան սովորական ընդհանուր բառ կամ անուն: Ստանդարտ օգտագործելը լավ է, բայց լռելյայն փոփոխելը կարող է դժվարացնել գաղտնաբառերը կռահել եւ դժվարացնել ցանկացած խելացի ծրագրի համար: Այսպիսով, եթե ցանկանում եք ավելի անվտանգ դարձնել ձեր գաղտնաբառերը, ահա ուղեցույց.

- Բարձրացրեք գաղտնաբառի նվազագույն երկարությունը 10 նիշի վրա:

- Ավելացնել հատուկ նիշ, ինչպիսիք են ընդգծումը, գաղտնաբառի արժեքների մաս կազմելու համար:

- Lock Personal- ի հաշիվները 5 անընդմեջ մուտքի փորձերից հետո:

- Ունեք տեխնիկական կառավարման կառավարման կարգ, հետեւյալ չափանիշներով. Փոխեք տեխնիկական օգտագործողի գաղտնաբառը պարբերաբար `օգտագործողի խանութի ստեղնը թարմացնելիս: Համոզվեք, որ բոլոր կապերը վավեր են խմբաքանակի եւ կրկնօրինակման համար:

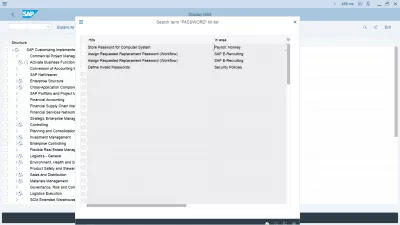

Ինչպես եմ թարմացնում SAP գաղտնաբառի քաղաքականության պարամետրերը:

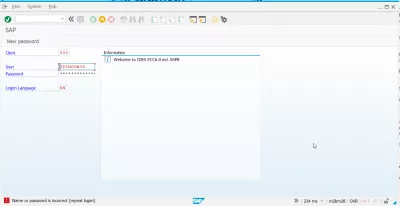

SAP գաղտնաբառի քաղաքականությունը թարմացնելու մի քանի եղանակներ կան: Ամենահեշտ ձեւը գործիքներ օգտագործելն է, ինչպիսիք են Hana Studio- ը կամ SAP Cockpit- ը: Այն անվտանգ է, եւ սխալ է հայտնաբերվելու, երբ մուտքագրեք: Մյուս կողմից, դա հեշտ է սխալվել, եւ քաղաքականությունը տարբերվելու է մեկ SAP տվյալների բազայից մյուսը:

Կարող եք նաեւ օգտագործել SQL հրամանը: SQL Script- ի օգտագործմամբ ապահովում է, որ նույն գաղտնաբառի քաղաքականությունը խստորեն կիրառվում է %%% SAP * հաճախորդի տվյալների բազայի համար:

Հաճախակի Տրվող Հարցեր

- Երբ է SAP ծառայության գաղտնաբառի ժամկետը:

- Լռելյայն գաղտնաբառի ժամկետը սահմանվում է 182 օրվա ընթացքում համակարգային եւ հաճախորդի տվյալների բազայում: Դուք կարող եք փոխել գաղտնաբառի լռելյայն ժամկետի ավարտը ավելի երկար կամ կարճ ժամանակահատվածում: Սա գլոբալ փոփոխություն է բոլոր սպառված տարբերակով հետաքրքրվող բոլոր օգտագործողների համար:

- Ինչպես կարող են SAP գաղտնաբառի քաղաքականությունը համահունչ լինել արդյունաբերության ստանդարտ կիբերանվտանգության պրակտիկային:

- Հալանագրելով SAP գաղտնաբառի քաղաքականությունը կիբերանվտանգության պրակտիկայով զբաղվում է գաղտնաբառի բարդ պահանջներ, կանոնավոր փոփոխություններ եւ բազմամակարդակ վավերացում: