SAP-wachtwoordbeleid: hoe het veilig te beheren?

- SAP-wachtwoordbeleid

- Wat is de lengte van het SAP-wachtwoord?

- Hoe dwing ik de SAP-gebruiker om een zwak wachtwoord te wijzigen?

- Hoe SAP-wachtwoordvervaldatum bijwerken?

- Hoe SAP-wachtwoord veilig te houden?

- Hoe te stoppen met veel SAP-verbindingspogingen?

- SAP-wachtwoordbeleidsinstellingen met m_password_policy

- Hoe maak je een sterk wachtwoord en traint je je beveiligingsbeleid?

- Hoe werk ik de SAP-wachtwoordbeleidsinstellingen bij?

- Veelgestelde Vragen

* SAP* System is een bedrijfsautomatiseringssoftware. De modules weerspiegelen alle interne processen van het bedrijf: boekhouding, handel, productie, financiën, personeelsbeheer, enz. SAP Consultants nemen deel aan projecten voor de implementatie en onderhoud van SAP modules.

Vertrouwelijkheid is in alles belangrijk en SAP is geen uitzondering. Bescherm uw*SAP ** wachtwoordaccount, maak veilige toegang en dan kunt u veel problemen vermijden.

Hoe vereisten instellen voor SAP-wachtwoord? Hoe jezelf te beschermen tegen gehackt? Wat moet u weten over SAP-wachtwoordbeleid? Leer alle essentiële zaken over SAP-wachtwoordbeleid en opties om het effectief in dit artikel te beheren.

SAP-wachtwoordbeleid

Het SAP wachtwoordbeleid kan worden beheerd via de configuratie. Het wachtwoordbeleid is standaard geïnstalleerd en geconfigureerd wanneer een nieuwe SAP -database wordt gemaakt. De standaardconfiguratie is al goed genoeg om een bevredigende wachtwoordbeveiliging te garanderen. * SAP* Wachtwoordbeleidsinstellingen kunnen worden gewijzigd in een ander niveau van bescherming. Sommige gebruikers hebben echter een andere alternatieve bescherming nodig. Technische gebruikerswachtwoorden zijn het meest kwetsbaar, omdat sommige beperkingen zijn uitgeschakeld om het hele systeem actief te houden.

Wat is de lengte van het SAP-wachtwoord?

Standaard is de minimale wachtwoordlengte 8 tekens. Het wordt gedefinieerd als de Maximum_password_Length -beleidsinstelling. Om een langer wachtwoord toe te passen, kunt u de minimumwaarde verhogen tot een hogere waarde in de systeeminstellingen.

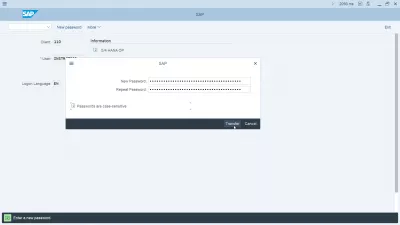

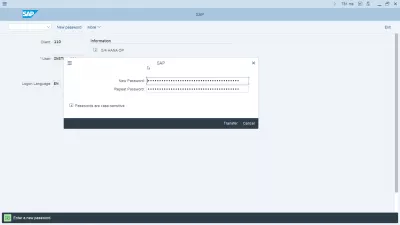

Hoe dwing ik de SAP-gebruiker om een zwak wachtwoord te wijzigen?

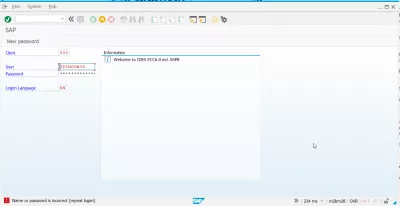

Standaard moet een nieuwe gebruiker het wachtwoord wijzigen de eerste keer dat ze inloggen. Als dit niet het geval is, kan de beheerder de aansluitinstelling van de gebruiker bijwerken zodat hij zijn wachtwoord moet wijzigen de volgende keer dat hij zich aanmeldt. Deze wachtwoordupdate-bediening is slechts één keer op gebruikersniveau beschikbaar.

Wachtwoordbeleid is ingesteld op: Wachtwoord wijzigen op de eerste verbinding met de database. Deze standaard kan worden gewijzigd in uitgeschakeld. In dit geval wordt geen van de gebruikers gevraagd om hun wachtwoord te wijzigen. Het wordt niet aanbevolen om de standaardwaarde te deactiveren. Dit betekent dat iemand elk bestaand wachtwoord moet beheren, dat op zijn beurt vergeten wachtwoordproblemen maakt voor alle persoonlijke gebruikers. De persoon zal hoogstwaarschijnlijk hun eigen persoonlijke wachtwoord onthouden. Waarom proberen de dingen erger te maken door elke gebruiker een raar en ander wachtwoord te geven om te onthouden. Wat de technische gebruiker betreft, is dit de andere kant van het probleem. Het wachtwoord moet blijven zoals het oorspronkelijk is ingevoerd en moet alleen worden bijgewerkt na een beslissing van de systeembeheerder.

Hoe SAP-wachtwoordvervaldatum bijwerken?

De standaardvervaldatum van de standaard SAP-gebruikerswachtwoord kan worden gewijzigd in min of meer tijd. Dit is een wereldwijde verandering voor alle gebruikers die geïnteresseerd zijn in deze expiratie-optie. Raadpleeg de geldigheidsperiode van de verbindingsvaliditeitsperiode om de verbindingsvaliditeitsperiode voor een individuele gebruiker of een groep gebruikers te regelen. De vervaldatum van het wachtwoord is niet van toepassing op de vooraf gedefinieerde looptijd van het project.

Wachtwoordverval is standaard ingesteld op 182 dagen in SystemDB- en Client-databases. De parameterwaarde is het aantal dagen. In een normale context mag SystemDB geen persoonlijke standaardgebruiker hebben. In SystemDB kunt u een persoonlijke technische gebruiker maken met een beheerder of een back-upprofiel. Deze gebruikers mogen echter niet worden beperkt vanwege hun hoge profiel, tenzij ze zijn gecreëerd voor tijdelijke toegang. De beperking bevindt zich op het niveau van de vervaldatum van de verbinding, niet op het wachtwoordniveau.

De wachtwoordvervaldatum van de SAP-gebruiker wordt automatisch gereset naar 182 dagen telkens wanneer het wachtwoord voor een gebruiker wordt bijgewerkt, tenzij de vervaldatum voor die gebruiker is gedeactiveerd.

Hoe SAP-wachtwoord veilig te houden?

Er zijn een aantal regels die moeten worden gevolgd om de beveiliging van het SAP-wachtwoord te garanderen. Deze regels maken het voor een aanvaller moeilijk om een geldig wachtwoord te verkrijgen. Wat zijn de mogelijke bedreigingen voor SAP-wachtwoord?

Veel werknemers houden hun wachtwoorden ergens schriftelijk. Dit is niet goed, maar het is een normaal feit wanneer er te veel gebruikersverbindingen zijn om te onthouden en er is geen automatische authenticatie. Het wordt dus aanbevolen dat u in dit geval uw SAP-wachtwoord regelmatig bijwerkt. Een balans moet nu worden geslagen tussen twee limieten: het aantal vorige wachtwoorden dat niet opnieuw kan worden gebruikt en de frequentie waarmee het wachtwoord is bijgewerkt. Oplossing: SAP-wachtwoorden moeten regelmatig worden vervangen, bij voorkeur met zeer verschillende karakters. De beschouwde technische parameters zijn LAST_USED_PASSWORDS en MAXIMAL_PASSWORD_LIFETIME.

Persoonlijke SAP-wachtwoorden zijn gemakkelijker te barsten dan willekeurige (systeem gegenereerde) wachtwoorden. Het wachtwoord van iemand bevat hoogstwaarschijnlijk een zinvolle naam met een geboortedatum die gemakkelijker te onthouden is. De cracker leert het wachtwoord heel snel. Oplossing: gebruik speciale tekens, kleine letters, hoofdletters en numerieke waarden in het wachtwoordgehalte, maar verhogen ook de minimale wachtwoordlengte. De beschouwde technische parameters zijn Password_layout en Minimal_Password_Length.

Technische bedreiging voor gebruikers - Gebruikers zijn een groot risico als sommige wachtwoordbeperkingen worden uitgeschakeld door een beheerder. Geef alleen wachtwoorden aan aan beheerders. Zorg ervoor dat de aangepaste toets aanwezig is. Oplossing: Sterk wachtwoord Mock en wachtwoord Update-schema met een procedure die alle mogelijke scenario's bestrijkt. Technische parameters overwogen: Password_Layout.

Hoe te stoppen met veel SAP-verbindingspogingen?

Te veel verbindingspogingen blokkeren het standaardwachtwoord van de gebruiker. Dit kan in sommige gevallen pijnlijk zijn. Technische gebruikers kunnen ook de consequenties ondergaan. Elk werk zal mislukken vanwege geblokkeerde technische gebruiker. U moet contact opnemen met uw databasebeheerder om uw account te deblokkeren. Dit is een ideale functie tegen ongeautoriseerde toegang. De standaardwaarde voor deze parameter is 6.

BELANGRIJKE OPMERKING: De waarde van de parameter Maximum_invalid_connect_attems bijwerken maakt de gebruiker niet ontgrendeld.

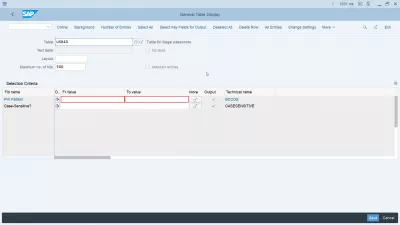

SAP-wachtwoordbeleidsinstellingen met m_password_policy

Hoewel de SAP-tool erg handig is, hebben SQL-query's een aantal voordelen als het gaat om het ophalen van SAP-wachtwoordbeleidswaarden. Naast het feit dat het resultaat wordt verkregen zonder het gevaar van ten onrechte de waarden te veranderen, kunnen de waarden van de resultaten van een SQL-query ook worden gebruikt als onderdeel van een script of programma.

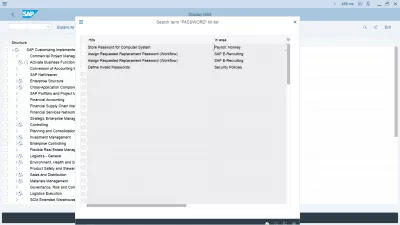

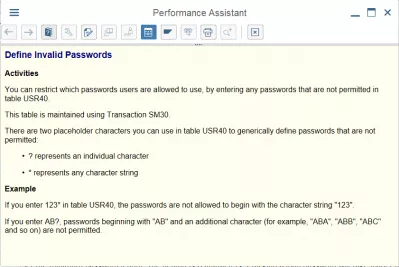

Hoe maak je een sterk wachtwoord en traint je je beveiligingsbeleid?

Om een sterk SAP-wachtwoordbeleid te maken, moet u tijd doorbrengen met het maken van uw eigen wachtwoordbeveiligingsinstellingen. Het standaard SAP-wachtwoordbeleid is al een goed uitgangspunt waarvan u de beveiligingsinstellingen kunt aanpassen volgens uw vereisten. De beveiligingsproblemen zijn waarschijnlijk anders, afhankelijk van of het een database-ontwikkelingsomgeving of een productiesysteem is.

Kortom, je moet een beetje meer nadenken dan wat het standaard SAP-wachtwoordbeleid suggereert. Technische gebruikers hebben bijvoorbeeld een sterk wachtwoord nodig. U wilt niet dat uw wachtwoord vervalt voor waardevolle technische gebruikers. In één fase zou dit betekenen dat problemen zijn voor batchverwerking en back-ups. Het is mogelijk om het wachtwoord te stoppen. Dit is geweldig, ja, maar de beveiliging is niet compleet op basis van iemand die iemand ooit over het wachtwoord vindt. Aldus moet het technische wachtwoord van de gebruiker nog steeds worden bijgewerkt om een hoog beveiligingsniveau te handhaven. Dit is geen eenvoudige updates. Dit moet worden gepland om scenario's en programma's te dekken met behulp van technische gebruikers. Het wachtwoord mag niet hardcodeerd zijn in elk script, maar de verbindingssleutel van de gebruiker moet altijd gemakkelijk beschikbaar zijn. Daarom moeten alle relevante toetsen worden hersteld met een nieuw wachtwoord en de verbinding geverifieerd.

Hier zijn enkele van de beveiligingsaspecten die u mogelijk wilt bekijken voor de vereisten van uw bedrijf:

Allereerst, voor nieuwe en oude persoonlijke gebruikers, wil je dat ze hun wachtwoorden personaliseren. Forceer gebruikers om hun wachtwoord te wijzigen, de volgende keer dat ze aansluiten. Het is gemakkelijker dan elke persoon verschillende wachtwoorden te geven en ze allemaal een keer op een bepaald moment te beheren.

Zorg ervoor dat het oude wachtwoord niet kan worden hergebruikt voor elke gebruiker bij het invoeren van een nieuw wachtwoord. Standaard zijn dit de laatste 5 wachtwoorden. U kunt de limietwaarde wijzigen volgens uw beveiligingsvereisten.

Stel de vervaldatum van het wachtwoord in op een bepaald aantal dagen. Standaard zijn alle gebruikers ingesteld op 182 dagen, maar niets voorkomt dat de beheerder een andere datum voor de parameter instelt. Deze beperking moet worden uitgeschakeld voor technische gebruikers. Voor deze gebruikers worden de wachtwoordupdates gepland om aan de bedrijfsvereisten te voldoen, maar mogen niet standaard worden uitgeschakeld na een specifieke datum.

Stel de minimale wachtwoordlengte in. De standaardinstelling is 8 tekens. Het barsten van een lang wachtwoord duurt langer dan een korte kraakt. Dus verhoog het aantal minimale teken als wachtwoordbeveiliging inderdaad een probleem is. Houd er echter rekening mee dat normale gebruikers het misschien irritant vinden om een lang wachtwoord in te voeren telkens wanneer ze inloggen.

Stel de vereiste wachtwoordcomplexiteit in. Een complexe wachtwoordstructuur is ook moeilijker te kraken dan een standaard gemeenschappelijk woord of naam. Het gebruik van een standaard is prima, maar het wijzigen van de standaard kan het moeilijk maken om wachtwoorden te raden en het moeilijk te maken voor een slim programma om de betekenis te vinden. Dus als u uw wachtwoorden veiliger wilt maken, is hier een richtlijn:

- Verhoog de minimale wachtwoordlengte tot 10 tekens.

- Voeg speciale tekens toe zoals underscore om deel uit te maken van wachtwoordwaarden.

- Vergrendel persoonlijke gebruikersaccounts na 5 opeenvolgende loginpogingen.

- Heb een procedure voor technische gebruikersbeheer met de volgende criteria: wijzig het wachtwoord van de technische gebruikers regelmatig tijdens het bijwerken van de toets Gebruikerswinkel. Zorg ervoor dat alle verbindingen geldig zijn voor batch en back-up.

Hoe werk ik de SAP-wachtwoordbeleidsinstellingen bij?

Er zijn verschillende manieren om het SAP-wachtwoordbeleid bij te werken. De eenvoudigste manier is om hulpmiddelen zoals Hana Studio of SAP Cockpit te gebruiken. Het is veilig en er wordt een fout gedetecteerd terwijl u typt. Aan de andere kant is het gemakkelijk om het verkeerd te krijgen en het beleid zal verschillen van de ene SAP-database naar de andere.

U kunt ook de opdracht SQL gebruiken. Het gebruik van SQL -script zorgt ervoor dat hetzelfde wachtwoordbeleid strikt wordt afgedwongen voor Elke SAP clientdatabase .

Veelgestelde Vragen

- Wanneer is SAP Service Gebruikerswachtwoord verloopt?

- De standaard wachtwoordverloop is ingesteld op 182 dagen in SystemDB- en clientdatabases. U kunt de standaardaflooptijd van het wachtwoord wijzigen in een langere of kortere tijd. Dit is een wereldwijde wijziging voor alle gebruikers die geïnteresseerd zijn in deze vervaloptie.

- Hoe kan SAP wachtwoordbeleid worden afgestemd op cybersecurity-praktijken in de industrie?

- Afstemmen SAP Wachtwoordbeleid met cybersecurity-praktijken omvat het doorvoeren van complexe wachtwoordvereisten, regelmatige wijzigingen en multi-factor authenticatie.