Como procurar por SAP Error Codes e Mensagens?

Empresas que implementaram SAP Os produtos gastaram uma grande quantidade de recursos no refinamento de clientes de soluções. No entanto, esses desenvolvimentos introduzem riscos adicionais em seus processos de negócios? SAP garante a qualidade do código em seus aplicativos por meio de auditorias manuais do código fornecido e o uso dos mecanismos mais modernos para análise estatística e dinâmica de seus produtos para várias vulnerabilidades.

Foi realizado um estudo na Universidade de Saarbrücken (Alemanha), cujo objetivo foi analisar os códigos SAP (soluções de e-commerce) com as mais modernas ferramentas de análise estatística. As conclusões foram as seguintes - a qualidade do código é bastante alta.

* O código de software SAP * sofre análise manual e automatizada, milhares de casos de teste especiais. O código do cliente geralmente não pode ser totalmente analisado, especialmente em face dos prazos de projeto apertados. Vale a pena considerar a qualidade do código do cliente em seus sistemas.

O sistema SAP simplifica fazer negócios no nível do sistema, além de realizar análises e análises de atividades. Mas se houver erros SAP no código do programa da empresa, eles deverão ser corrigidos imediatamente para a operação correta do programa e, portanto, o negócio.

É importante entender que a verificação de autorização do usuário (um sinônimo para SAP Security para muitas empresas) não ajudará a evitar o uso desse tipo de erros, já que o usuário usando erros no código está além da autoridade definida pelo administrador do sistema .

Vamos considerar os erros que podem estar presentes no código do cliente.

Injeção de código

A injeção de código reservada é uma das vulnerabilidades mais comuns e mais perigosas de acordo com a classificação do OWASP. A maioria das vulnerabilidades bem conhecidas, incluindo o OpenSSL Heartbleed e o eBay Hack, estão relacionados à entrada de usuário inadvertidamente à esquerda em um programa.

O perigo de tais erros reside nos resultados praticamente imprevisíveis da execução de programas vulneráveis. O resultado de uma injeção de código SQL pode ser um vazamento de senhas e a remoção completa de todos os dados do sistema.

Um problema adicional com tais vulnerabilidades é a dificuldade de encontrá-los com ferramentas automatizadas. A pesquisa baseada em regras e padrões não dará um resultado positivo devido ao grande número de suposições erroneamente formuladas.

A única maneira verdadeiramente eficaz de encontrar erros pode ser análise estática do fluxo de dados que entram no programa. A análise estática do fluxo de dados permite rastrear quais dados serão potencialmente perigosos pontos de suposição sobre a presença ou ausência de uma vulnerabilidade de injeção de código.

Anterior diretório

Outro erro de programação perigosa é inadvertidamente deixando a falsificação de entrada, que permite a travessia de diretório.

Um atacante que explora essa vulnerabilidade ganha a capacidade de ler ou gravar dados fora do diretório predefinido. Assim, as configurações críticas do sistema podem ser lidas ou arquivos de configuração sobrescrem, o que pode desativar o sistema por um período de tempo bastante longo.

Existem opções bastante específicas para usar esse erro. Por exemplo, uma chamada para a instrução Open DataSet DSET Filter IV_Filter, que abre um arquivo para leitura, em um sistema UNIX fornece dados do arquivo que está sendo lido para um processo predefinido que pode executar ações inesperadas no nível do sistema operacional.

Assim, a configuração incorreta do sistema operacional e o código vulnerável que não têm erros separadamente podem levar a conseqüências críticas ao trabalhar em conjunto.

Erros de autorização

Seus programadores são guiados pelo conceito de autoridade ao desenvolver suas aplicações? De acordo com este conceito, o acesso a qualquer bloco de funções de um programa deve ser negado até que seja especificado de outra forma.

Infelizmente, em muitos projetos, o controle de acesso ocorre no nível de transação, o que permite combinar várias permissões existentes para acessar informações proibidas. Por exemplo, usando a declaração de transação de chamada (que é amplamente usada pelos desenvolvedores) em projetos com controle de acesso transacional é inseguro. Sem com verificação de autoridade, a declaração de transação de chamadas permite que você ramifique através de qualquer outra transação.

Também é possível que haja uma verificação de autorização, mas foi feita incorretamente. Tais casos também precisam ser encontrados e corrigidos.

Backdoors.

Antes disso, analisamos alguns casos de vulnerabilidades, quando os programadores fizeram erros não intencionais, como resultado do qual o código tornou-se vulnerável. No entanto, há também casos em que o programador altera deliberadamente o fluxo de execução do programa para determinados usuários (recursos não documentados), ou não deixa o chamado backdoor, que permite ignorar todas as verificações definidas pelo sistema.

Um desenvolvedor pode criar um backdoor sem propósitos maliciosos, como obter a autoridade SAP _all para trabalhar mais eficientemente em um projeto de implementação. Obviamente, isso não diminui os riscos de que a presença de backdoors introduz.

Existem muitos exemplos de tais bandos na Web que podem ser facilmente copiados e transferidos para um sistema de produção. É muito difícil pegar a presença de recursos não documentados e backdoors, em primeiro lugar, devido à enorme quantidade de código do cliente e, em segundo lugar, devido às peculiaridades da linguagem de programação SAP. A ABAP permite executar o código na flocela e é armazenado no DBMS, isto é, pode ser escondido muito, muito profundo.

Como encontrar * erros do SAP *?

Existem várias maneiras diferentes de encontrar vulnerabilidades no código, o mais avançado do qual é a análise estática do fluxo de dados.

SAP NetWeaver Como tem um módulo que analisa o fluxo de dados para a presença ou ausência de vulnerabilidades (análise de vulnerabilidade de código). Existem soluções de parceiros certificadas que permitem digitalizar o código do aplicativo para vulnerabilidades.

* A análise de vulnerabilidade de código SAP * (CVA) é baseada na ferramenta de inspetor de código, que conseguiu verificar o código do cliente para construções potencialmente perigosas por muitos anos, mas ao contrário do inspetor de código, ele usa análise de fluxo de dados em seu trabalho. É mais conveniente usar o CVA da primeira etapa do projeto - cem estágio de desenvolvimento (antes que o desenvolvimento seja transferido ainda mais ao longo da paisagem), desde que a criação de correções posteriormente (por exemplo, durante a operação produtiva) é mais complicada e cara.

A introdução da CVA implica não apenas encontrar e fixar erros, mas também alterando a própria abordagem para os padrões de desenvolvimento na empresa.

A introdução de qualquer novo desenvolvimento em um sistema de produção deve ser autorizada por um perito que é guiado em seu trabalho pelas mais modernas ferramentas de análise de desenvolvimento.

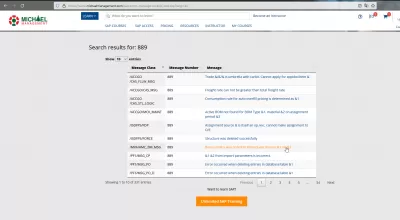

Uma das maneiras de encontrar erros é uma ferramenta. Nem todo mundo está ciente de que SAP contém mais de um milhão de mensagens de erro. Você pode usar essa ferramenta simples e mais importante para encontrar rapidamente qualquer código de erro e mensagem SAP.

Um código de erro SAP, como AA729 ou uma palavra-chave, como o ativo deve ser inserido na janela dedicada para encontrar todas as mensagens de erro relacionadas SAP.

Perguntas Frequentes

- O que significa Travessal de diretório?

- Este é um erro de programação SAP sobre deixar inadvertidamente deixar a entrada falsificada para permitir a travessia do diretório. Isso pode ler as configurações críticas do sistema ou substituir arquivos de configuração, que podem reduzir o sistema por um longo período de tempo.

- Quais são os métodos eficazes para solucionar problemas * Códigos e mensagens de erro SAP *?

- Solução de problemas * Códigos e mensagens de erro SAP * envolve efetivamente o uso de portais de suporte SAP, consultoria SAP documentação e envolvimento com as comunidades de usuários SAP para obter informações e soluções.