Як шукати * * SAP кодів помилок і повідомлень?

Компанії, що впровадили SAP продукти витратили велику кількість ресурсів на клієнт уточнення рішень. Однак зробити ці зміни ввести додаткові ризики в бізнес-процеси? SAP гарантує якість коду в своїх додатках за допомогою ручного аудиту додається коду і використання найсучасніших механізмів для статистичного і динамічного аналізу його продукції для різних вразливостей.

Дослідження було проведено в Університеті Саарбрюкен (Німеччина), метою якого було проаналізувати SAP Коди продукції (електронної комерції) із застосуванням найсучасніших методів статистичного аналізу. Висновки були наступними - якість коду досить висока.

SAP програмний код піддається ручної і автоматизований аналіз, тисячі спеціальних тестів. Клієнтський код часто не може бути повністю проаналізовано, особливо в умовах жорстких термінів проекту. Це варто врахувати якість клієнтського коду в вашій системі.

Система SAP спрощує ведення бізнесу на системному рівні, а також проведення аналізу та аналітики діяльності. Але якщо в програмному коді компанії є SAP помилки, то вони повинні бути негайно виправлені для правильної роботи програми та, відповідно, бізнесу.

Важливо розуміти, що дозвіл користувача перевірка (синонім SAP безпеку для багатьох підприємств) не допоможе запобігти використанню такого роду помилки, так як користувач, скориставшись помилками в коді, знаходиться за межами повноважень, визначених системним адміністратором ,

Давайте розглянемо помилки, які можуть бути присутніми в коді клієнта.

впровадження коду

Зарезервовано ін'єкції коду є одним з найбільш поширених і найбільш небезпечних вразливостей відповідно до класифікації OWASP. Більшість відомих вразливостей, включаючи OpenSSL Heartbleed і хак Ebay, пов'язане з необережно залишили ін'єкційний користувача введення в програму.

Небезпека таких помилок полягає в практично непередбачуваних результатах виконання вразливих програм. В результаті ін'єкції коду SQL може бути як витік паролів і повне видалення всіх даних системи.

Ще одна проблема з такою уразливістю є трудністю їх знаходження за допомогою автоматизованих інструментів. Пошук на основі правил і зразків не дасть позитивного результату через великої кількості помилково сформульованих припущень.

Єдиний дійсно ефективний спосіб, щоб знайти помилки може бути статичним аналізом потоку даних, що надходить в програму. Статичний аналіз потоку даних дозволяє відслідковувати, які дані збираються потенційно небезпечні точки припущення про наявність чи відсутність ін'єкції коди уразливості.

обхід каталогу

Інша небезпечна помилка програмування випадково залишаючи вхідну підміну, яка дозволяє обхід каталогів.

Зловмисник, який використовує цю вразливість отримує можливість читання або запису даних за межі визначеного каталогу. Таким чином, критичні параметри системи можуть бути лічені або конфігураційні файли перезаписані, які можуть відключити систему протягом досить тривалого періоду часу.

Є цілком конкретні варіанти використання цієї помилки. Наприклад, виклик DSET ФІЛЬТР iv_filter заяву ВІДКРИТОГО DataSet, який відкриває файл для читання, на UNIX-система передає дані з файлу зчитується з визначеним процесом, який може виконувати несподівані дії на рівні операційної системи.

Таким чином, неправильна конфігурація ОС і вразливий код, які не мають помилок окремо можуть призвести до критичних наслідків при спільній роботі.

помилки авторизації

Чи є ваші програмісти керуються концепцією влади при розробці своїх програм? Відповідно до цієї концепції, доступ до будь-якої функції блоку програми повинно бути відмовлено, якщо інше не обумовлено.

На жаль, по багатьох проектах, контроль доступу відбувається на рівні транзакцій, що дозволяє об'єднати різні існуючі дозволи для того, щоб отримати доступ заборонений інформації. Наприклад, за допомогою виклику TRANSACTION оператор (який широко використовується розробниками) по проектам з транзакционной системи контролю доступу є небезпечним. Без З AUTHORITY-CHECK, оператор ВИКЛИК TRANSACTION дозволяє розширитися через будь-яку іншу угоду.

Також можливо, що є перевірка повноважень, але це було зроблено неправильно. Такі випадки також повинні бути знайдені і виправлені.

Поворот

До цього ми подивилися на деякі випадки вразливостей, коли програмісти зробили ненавмисні помилки, внаслідок чого код став уразливим. Однак існують також випадки, коли програміст навмисно змінює потік виконання програми для деяких користувачів (недокументовані функції), або не залишає так званого зворотного вигляду, що дозволяє обійти всі перевірки, встановлені системою.

Розробник може створити бекдор без шкідливих цілей, таких як отримання SAP _All повноваження, щоб працювати більше ефективно на проект реалізації. Очевидно, що це не відволікає від ризиків, що присутність задня.

Є багато прикладів таких backduors в Інтернеті, які можна легко скопіювати та передаватися у виробничу систему. Дуже важко наздогнати присутність недокументованих особливостей і бекдорів, по-перше, через величезну кількість клієнтського коду, по-друге, через особливості мови програмування SAP. Abap дозволяє виконувати код на льоту і зберігається в СУБД, тобто він може бути прихованим дуже глибоким.

Як знайти SAP Помилки?

Існує кілька різних способів пошуку вразливостей у коді, найбільш просунутий, який є статичним аналізом потоку даних.

SAP Netweaver, як має модуль, який аналізує потік даних для наявності або відсутності вразливостей (аналіз вразливості коду). Є сертифіковані рішення партнера, які дозволяють вам сканувати код програми для вразливостей.

SAP Аналіз вразливості (CVA) базується на інструменті інспектора коду, який може перевірити клієнтський код для потенційно небезпечних конструкцій протягом багатьох років, але на відміну від інспектора коду, він використовує аналіз потоку даних у своїй роботі. Найбільш доцільно використовувати CVA з самого першого етапу проекту - ста стадії розробки (до того, як розвиток передається далі уздовж ландшафту), оскільки попрацювання пізніше (наприклад, під час продуктивної роботи) є більш складним і дорогим.

Введення CVA передбачає не тільки пошук та закріплення помилок, але також змінює самий підхід до стандартів розвитку на підприємстві.

Впровадження будь-якого нового розвитку у виробничу систему повинна бути уповноважена експертом, який керується своєю роботою найсучаснішим інструментами аналізу розробки.

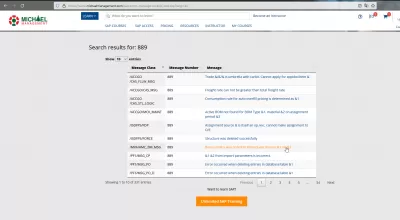

Одним із способів пошуку помилок є такий інструмент. Не кожен усвідомлює, що SAP містить більше мільйона повідомлень про помилки. Ви можете використовувати цей простий і найголовніше, безкоштовний інструмент, щоб швидко знайти будь-який код помилки та повідомлення SAP.

A SAP Код помилки, такий як AA729 або ключове слово, такі як актив, необхідно вводити в спеціальне вікно, щоб знайти всі повідомлення про помилки SAP.

Часті Запитання

- Що означає каталог?

- Це помилка програмування SAP про ненавмисне залишання вхідного підробки, щоб дозволити обхід каталогів. Це може прочитати критичні налаштування системи або переписати файли конфігурації, які можуть знижувати систему протягом досить тривалого періоду часу.

- Які ефективні методи усунення несправностей SAP Коди та повідомлення про помилки?

- Усунення несправностей SAP Коди та повідомлення помилок ефективно включають використання SAP Портали підтримки, консультації SAP Документація та залучення до спільнот користувачів SAP для розуміння та рішень.