SAP پاس ورڈ کی پالیسی: محفوظ طریقے سے اس کا انتظام کیسے کریں؟

- SAP پاس ورڈ کی پالیسی

- SAP پاس ورڈ کی لمبائی کیا ہے؟

- میں ایک کمزور پاس ورڈ تبدیل کرنے کے لئے SAP صارف کو کس طرح مجبور کروں؟

- SAP پاس ورڈ ختم ہونے کی تاریخ کو کیسے اپ ڈیٹ کریں؟

- SAP پاس ورڈ محفوظ رکھنے کے لئے کس طرح؟

- بہت سے SAP کنکشن کی کوششوں کو روکنے کے لئے کس طرح؟

- m_password_policy کے ساتھ SAP پاس ورڈ کی پالیسی کی ترتیبات

- آپ کو ایک مضبوط پاس ورڈ کیسے بنائے اور اپنی سیکیورٹی پالیسی کو کیسے کام کرتے ہیں؟

- میں SAP پاس ورڈ کی پالیسی کی ترتیبات کو کیسے اپ ڈیٹ کروں؟

- اکثر پوچھے گئے سوالات

* SAP* سسٹم ایک بزنس آٹومیشن سافٹ ویئر ہے۔ اس کے ماڈیولز کمپنی کے تمام داخلی عمل کی عکاسی کرتے ہیں: اکاؤنٹنگ ، تجارت ، پیداوار ، فنانس ، اہلکاروں کا انتظام ، وغیرہ۔

رازداری ہر چیز میں اہم ہے اور SAP کوئی رعایت نہیں ہے۔ اپنے*SAP ** پاس ورڈ اکاؤنٹ کی حفاظت کریں ، محفوظ رسائی حاصل کریں اور پھر آپ بہت ساری پریشانیوں سے بچ سکتے ہیں۔

SAP پاس ورڈ کے لئے ضروریات کو کیسے سیٹ کریں؟ ہیک ہونے سے اپنے آپ کی حفاظت کیسے کریں؟ آپ کو SAP پاس ورڈ کی پالیسی کے بارے میں جاننے کی کیا ضرورت ہے؟ اس مضمون میں مؤثر طریقے سے اس کا انتظام کرنے کے لئے SAP پاس ورڈ کی پالیسی اور اختیارات کے بارے میں تمام ضروریات کو جانیں.

SAP پاس ورڈ کی پالیسی

SAP پاس ورڈ کی پالیسی کو ترتیب کے ذریعے منظم کیا جاسکتا ہے۔ جب ایک نیا SAP ڈیٹا بیس تشکیل دیا جاتا ہے تو پاس ورڈ کی پالیسی کو ڈیفالٹ کے ذریعہ انسٹال اور تشکیل دیا جاتا ہے۔ طے شدہ پاس ورڈ کے تحفظ کی ضمانت کے لئے پہلے سے طے شدہ ترتیب پہلے ہی کافی اچھی ہے۔ * ایس اے پی* پاس ورڈ پالیسی کی ترتیبات کو مختلف سطح کے تحفظ میں تبدیل کیا جاسکتا ہے۔ تاہم ، کچھ صارفین کو مختلف متبادل تحفظ کی ضرورت ہوگی۔ تکنیکی صارف کے پاس ورڈز سب سے زیادہ کمزور ہیں ، کیونکہ پورے نظام کو چلانے کے ل some کچھ پابندیاں غیر فعال کردی گئیں۔

SAP پاس ورڈ کی لمبائی کیا ہے؟

پہلے سے طے شدہ طور پر، کم از کم پاس ورڈ کی لمبائی 8 حروف ہے. یہ زیادہ سے زیادہ_ password_lugh پاس ورڈ کی پالیسی کی ترتیب کے طور پر بیان کیا جاتا ہے. ایک طویل پاس ورڈ لاگو کرنے کے لئے، آپ سسٹم کی ترتیبات میں اعلی قیمت پر کم از کم قیمت میں اضافہ کر سکتے ہیں.

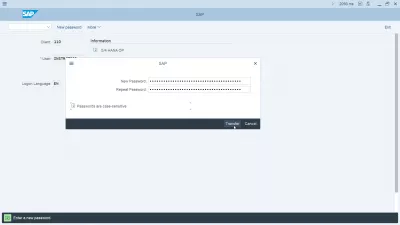

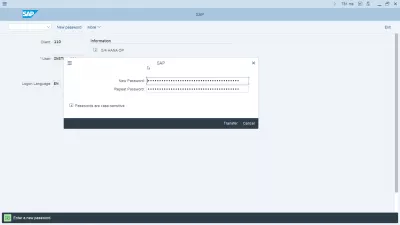

میں ایک کمزور پاس ورڈ تبدیل کرنے کے لئے SAP صارف کو کس طرح مجبور کروں؟

پہلے سے طے شدہ طور پر، ایک نیا صارف پاس ورڈ کو پہلی بار تبدیل کرنا پڑے گا. اگر یہ معاملہ نہیں ہے تو، ایڈمنسٹریٹر صارف کے کنکشن کی ترتیب کو اپ ڈیٹ کرسکتا ہے تاکہ اگلے وقت وہ اپنے پاس ورڈ تبدیل کردیں. یہ پاس ورڈ اپ ڈیٹ آپریشن صرف ایک بار صارف کی سطح پر دستیاب ہے.

پاس ورڈ کی پالیسی یہ ہے کہ: ڈیٹا بیس سے پہلے کنکشن پر پاس ورڈ تبدیل کریں. یہ ڈیفالٹ غیر فعال کرنے کے لئے تبدیل کیا جا سکتا ہے. اس معاملے میں، ڈیفالٹ کی طرف سے، صارفین میں سے کوئی بھی ان کے پاس ورڈ تبدیل کرنے کے لئے نہیں کہا جائے گا. ڈیفالٹ قیمت کو غیر فعال کرنے کی سفارش نہیں کی جاتی ہے. اس کا مطلب یہ ہے کہ کسی کو ہر موجودہ پاس ورڈ کا انتظام کرنا پڑے گا، جس میں باری میں تمام ذاتی صارفین کے لئے پاس ورڈ کے مسائل کو بھول جاتا ہے. شخص زیادہ تر ممکنہ طور پر اپنے ذاتی پاس ورڈ کو یاد رکھے گا. ہر صارف کو یاد کرنے کے لئے ہر صارف کو ایک عجیب اور مختلف پاس ورڈ دینے کی طرف سے چیزوں کو بدتر بنانے کی کوشش کریں. جہاں تک تکنیکی صارف کا تعلق ہے، یہ مسئلہ کا دوسرا حصہ ہے. پاس ورڈ ہونا چاہئے جیسا کہ یہ اصل میں داخل ہوا تھا اور نظام کے منتظم کے فیصلے کے بعد صرف اپ ڈیٹ کیا جانا چاہئے.

SAP پاس ورڈ ختم ہونے کی تاریخ کو کیسے اپ ڈیٹ کریں؟

پہلے سے طے شدہ SAP صارف کا پاس ورڈ ختم ہونے کی تاریخ زیادہ یا کم وقت میں تبدیل کیا جا سکتا ہے. یہ اس اختتام کے اختیار میں دلچسپی رکھنے والے تمام صارفین کے لئے ایک عالمی تبدیلی ہے. انفرادی صارف یا صارفین کے گروپ کے لئے کنکشن کی توثیق کی مدت کو کنٹرول کرنے کے لئے کنکشن کی توثیق کی مدت کا حوالہ دیتے ہیں. پاس ورڈ ختم ہونے کی تاریخ اس منصوبے کے پیش وضاحتی رن ٹائم پر لاگو نہیں ہوتا.

پاس ورڈ کی مدت میں 182 دن پہلے سے طے شدہ طور پر SystemDB اور کلائنٹ ڈیٹا بیس میں ڈیفالٹ کی طرف سے مقرر کیا جاتا ہے. پیرامیٹر کی قیمت دن کی تعداد ہے. ایک عام سیاق و سباق میں، سسٹم ڈی بی کو ذاتی معیاری صارف نہیں ہونا چاہئے. SystemDB میں، آپ ایڈمنسٹریٹر یا بیک اپ پروفائل کے ساتھ ایک ذاتی تکنیکی صارف تشکیل دے سکتے ہیں. تاہم، ان صارفین کو ان کی اعلی پروفائل کی وجہ سے محدود نہیں ہونا چاہئے جب تک کہ وہ عارضی رسائی کے لئے تیار نہ ہو. حد تک رسائی کی تاریخ کی سطح پر محدود ہو جائے گا، پاس ورڈ کی سطح پر نہیں.

SAP صارف کے پاس ورڈ ختم ہونے کی تاریخ خود بخود 182 دن تک دوبارہ ترتیب دے رہا ہے، ہر وقت صارف کے لئے پاس ورڈ اپ ڈیٹ کیا جاتا ہے، جب تک کہ اس صارف کے لئے ختم ہونے کی تاریخ غیر فعال نہیں ہوسکتی ہے.

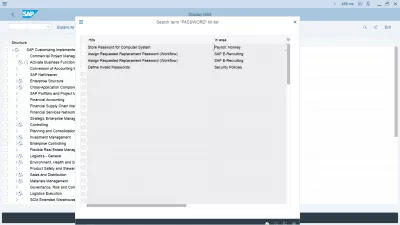

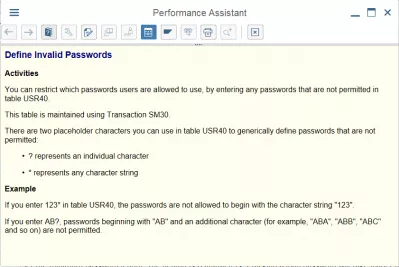

SAP پاس ورڈ محفوظ رکھنے کے لئے کس طرح؟

ایس اے پی کے پاس ورڈ کی حفاظت کو یقینی بنانے کے لئے بہت سے قواعد موجود ہیں. یہ قوانین ایک حملہ آور کے لئے ایک درست پاس ورڈ حاصل کرنے کے لئے مشکل بنائے گی. SAP پاس ورڈ کے لئے ممکنہ خطرات کیا ہیں؟

بہت سے ملازمین کہیں کہیں لکھنے میں اپنے پاس ورڈ رکھتے ہیں. یہ اچھا نہیں ہے، لیکن یہ ایک عام حقیقت ہے جب یاد رکھنے کے لئے بہت سے صارف کنکشن موجود ہیں اور کوئی خود کار طریقے سے تصدیق نہیں ہے. لہذا یہ سفارش کی جاتی ہے کہ آپ اس معاملے میں اکثر اپنے ایس اے پی پاس ورڈ کو اپ ڈیٹ کریں. اب ایک توازن کو دو حدود کے درمیان مارا جانا چاہئے: پچھلے پاس ورڈوں کی تعداد جو دوبارہ استعمال نہیں کی جاسکتی ہے، اور تعدد جس کے ساتھ پاس ورڈ اپ ڈیٹ کیا جاتا ہے. حل: SAP پاس ورڈ باقاعدگی سے تبدیل کرنے کی ضرورت ہے، ترجیحی طور پر بہت مختلف حروف کے ساتھ. تکنیکی پیرامیٹرز سمجھا جاتا ہے last_use_passwords اور زیادہ سے زیادہ_ password_lifetime.

ذاتی ایس اے پی پاس ورڈ بے ترتیب (نظام پیدا شدہ) پاس ورڈز سے زیادہ کریک کرنے کے لئے آسان ہیں. کسی کا پاس ورڈ سب سے زیادہ امکان ہے کہ پیدائش کی تاریخ کے ساتھ ایک معنی نام پر مشتمل ہے جو یاد رکھنا آسان ہے. کریکر بہت تیزی سے پاس ورڈ سیکھتا ہے. حل: پاس ورڈ کے مواد میں خصوصی حروف، کم کراس، اونچائی اور عددی اقدار کا استعمال کریں، لیکن کم از کم پاس ورڈ کی لمبائی میں اضافہ بھی کریں. تکنیکی پیرامیٹرز سمجھا جاتا ہے پاس ورڈ_ Layout اور minimal_passwash_length.

صارفین کو تکنیکی خطرہ - صارفین کو بہت خطرہ ہے اگر کوئی پاس ورڈ کی پابندیاں منتظم کی طرف سے معذور ہیں. صرف منتظمین کو پاس ورڈ فراہم کرتے ہیں. اس بات کو یقینی بنائیں کہ اپنی مرضی کے مطابق کلید جگہ میں ہے. حل: ایک طریقہ کار کے ساتھ مضبوط پاس ورڈ کی جعلی اور پاس ورڈ اپ ڈیٹ شیڈول ہے جو تمام ممکنہ منظر نامے پر مشتمل ہے. تکنیکی پیرامیٹرز پر غور کیا گیا: پاس ورڈ_ لیٹ.

بہت سے SAP کنکشن کی کوششوں کو روکنے کے لئے کس طرح؟

بہت سے کنکشن کی کوششوں کو صارف کے ڈیفالٹ پاس ورڈ کو بلاک کرے گا. کچھ معاملات میں یہ دردناک ہوسکتا ہے. تکنیکی صارفین بھی نتائج کا شکار ہوسکتے ہیں. کسی بھی کام کو روکنے کے تکنیکی صارف کی وجہ سے ناکام ہو جائے گا. آپ کو اپنے ڈیٹا بیس ایڈمنسٹریٹر سے رابطہ کرنے کے لئے آپ کے اکاؤنٹ کو غیر فعال کرنے کی ضرورت ہے. یہ غیر مجاز رسائی کے خلاف ایک مثالی کام ہے. اس پیرامیٹر کے لئے ڈیفالٹ قیمت 6 ہے.

اہم نوٹ: زیادہ سے زیادہ_invalid_conecect_attempts پیرامیٹر کی قیمت کو اپ ڈیٹ کرنے کے لئے صارف کو غیر مقفل نہیں کرے گا.

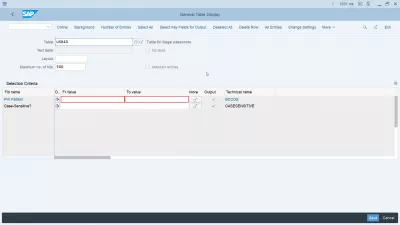

m_password_policy کے ساتھ SAP پاس ورڈ کی پالیسی کی ترتیبات

جبکہ SAP کے آلے بہت آسان ہے، SQL سوالات کچھ فوائد ہیں جب یہ SAP پاس ورڈ پالیسی کے اقدار کو دوبارہ حاصل کرنے کے لئے آتا ہے. حقیقت یہ ہے کہ نتیجے میں غلطی سے اقدار کو تبدیل کرنے کے خطرے کے بغیر نتیجہ حاصل کیا جاتا ہے، SQL سوال کے نتائج کے اقدار کو بھی ایک سکرپٹ یا پروگرام کے حصے کے طور پر استعمال کیا جا سکتا ہے.

آپ کو ایک مضبوط پاس ورڈ کیسے بنائے اور اپنی سیکیورٹی پالیسی کو کیسے کام کرتے ہیں؟

ایک مضبوط SAP پاس ورڈ کی پالیسی بنانے کے لئے، آپ کو اپنے پاس ورڈ سیکورٹی کی ترتیبات بنانے کا وقت خرچ کرنے کی ضرورت ہے. پہلے سے طے شدہ SAP پاس ورڈ کی پالیسی پہلے سے ہی ایک اچھا نقطہ نظر ہے جس سے آپ اپنی ضروریات کے مطابق سیکورٹی کی ترتیبات کو بہتر بنا سکتے ہیں. سیکورٹی کے خدشات پر منحصر ہے کہ یہ ڈیٹا بیس ڈویلپمنٹ ماحول یا پیداوار کا نظام ہے.

بنیادی طور پر، آپ کو معیاری ایس اے پی پاس ورڈ کی پالیسی سے پتہ چلتا ہے کہ اس سے کہیں زیادہ سوچنے کی ضرورت ہے. مثال کے طور پر، تکنیکی صارفین کو ایک مضبوط پاس ورڈ کی ضرورت ہوتی ہے. آپ اپنے پاس ورڈ کو کسی قابل قدر ٹیک صارفین کے لئے ختم کرنے کے لئے ختم نہیں کرنا چاہتے ہیں. ایک مرحلے میں، اس کا مطلب بیچ پروسیسنگ اور بیک اپ کے لئے مشکلات کا مطلب ہوگا. پاس ورڈ ختم ہونے کو روکنے کے لئے ممکن ہے. یہ بہت اچھا ہے، ہاں، لیکن اس بنیاد پر سیکورٹی مکمل نہیں ہے کہ کسی کو کبھی پاس ورڈ کے بارے میں پتہ چلا ہے. اس طرح، صارف کے تکنیکی پاس ورڈ اب بھی اعلی درجے کی سیکورٹی کو برقرار رکھنے کے لئے اپ ڈیٹ کرنے کی ضرورت ہے. یہ ایک سادہ اپ ڈیٹ آپریشن نہیں ہے. تکنیکی صارفین کا استعمال کرتے ہوئے اس منظر اور پروگراموں کا احاطہ کرنے کے لئے یہ منصوبہ بندی کی جانی چاہئے. پاس ورڈ کسی بھی اسکرپٹ میں مشکل نہیں ہونا چاہئے، لیکن صارف کے کنکشن کی کلید کو ہر وقت آسانی سے دستیاب ہونا چاہئے. لہذا، تمام متعلقہ چابیاں ایک نیا پاسورڈ اور کنکشن کی تصدیق کے ساتھ بحال کرنے کی ضرورت ہوگی.

یہاں کچھ سیکورٹی پہلوؤں ہیں جو آپ اپنی کمپنی کی ضروریات کے لئے دیکھنا چاہتے ہیں:

سب سے پہلے، کسی بھی نئے اور پرانے ذاتی صارفین کے لئے، آپ انہیں ان کے پاس ورڈ کو ذاتی بنانا چاہتے ہیں. صارفین کو اپنے پاس ورڈ تبدیل کرنے کے لئے اگلے وقت ان کے پاس ورڈ تبدیل کرنے کے لئے مجبور کریں. ہر شخص کو مختلف پاس ورڈوں کو دینے اور ایک مخصوص وقت میں ان سب کو منظم کرنے سے آسان ہے.

اس بات کو یقینی بنائیں کہ نیا پاس ورڈ داخل ہونے پر پرانے پاس ورڈ کسی بھی صارف کے لئے دوبارہ استعمال نہیں کیا جا سکتا. پہلے سے طے شدہ طور پر، یہ آخری 5 پاس ورڈ ہیں. آپ اپنی سیکیورٹی ضروریات کے مطابق حد کی قدر کو تبدیل کرسکتے ہیں.

ایک مخصوص تعداد میں پاس ورڈ ختم ہونے کی تاریخ مقرر کریں. پہلے سے طے شدہ طور پر، تمام صارفین کو 182 دن مقرر کیا جاتا ہے، لیکن پیرامیٹر کے لئے مختلف تاریخ کی ترتیب سے منتظم کو روکتا ہے. یہ حد تکنیکی صارفین کے لئے غیر فعال ہونا ضروری ہے. ان صارفین کے لئے، پاسورڈ اپ ڈیٹس کاروباری ضروریات کو پورا کرنے کے لئے مقرر کیا جائے گا، لیکن مخصوص تاریخ کے بعد ڈیفالٹ کی طرف سے غیر فعال نہیں ہونا چاہئے.

کم از کم پاس ورڈ کی لمبائی مقرر کریں. ڈیفالٹ 8 حروف ہے. ایک طویل پاس ورڈ کریکنگ ایک مختصر کریک کرنے سے کہیں زیادہ وقت لگے گا. لہذا پاس ورڈ سیکورٹی واقعی ایک مسئلہ ہے تو کم سے کم کردار کی گنتی میں اضافہ کریں. تاہم، ذہن میں رکھو کہ باقاعدگی سے صارفین کو یہ ایک طویل پاس ورڈ درج کرنے کے لئے پریشان محسوس کر سکتے ہیں جب وہ لاگ ان ہوتے ہیں.

مطلوبہ پاس ورڈ پیچیدگی کو مقرر کریں. ایک پیچیدہ پاس ورڈ ڈھانچہ معیاری عام لفظ یا نام سے توڑنے کے لئے بھی زیادہ مشکل ہے. ایک معیاری کا استعمال ٹھیک ہے، لیکن ڈیفالٹ کو تبدیل کرنے کے پاس پاسورڈز کا اندازہ لگانا مشکل ہوسکتا ہے اور معنی کو تلاش کرنے کے لئے کسی بھی ہوشیار پروگرام کے لئے مشکل بناتا ہے. لہذا اگر آپ اپنے پاس ورڈز کو زیادہ محفوظ بنانا چاہتے ہیں، تو یہاں ایک ہدایت ہے:

- 10 حروف تک کم سے کم پاس ورڈ کی لمبائی میں اضافہ کریں.

- مخصوص حروف شامل کریں جیسے پاسورڈ اقدار کا حصہ بننے کے لۓ.

- 5 مسلسل لاگ ان کی کوششوں کے بعد ذاتی صارف اکاؤنٹس کو بند کریں.

- مندرجہ ذیل معیار کے ساتھ ایک تکنیکی صارف مینجمنٹ طریقہ کار ہے: صارف کی دکان کی چابی کو اپ ڈیٹ کرتے وقت باقاعدگی سے تکنیکی صارف کا پاس ورڈ تبدیل کریں. اس بات کو یقینی بنائیں کہ تمام کنکشن بیچ اور بیک اپ کے لئے درست ہیں.

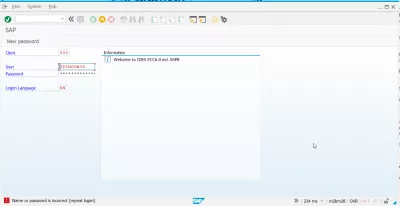

میں SAP پاس ورڈ کی پالیسی کی ترتیبات کو کیسے اپ ڈیٹ کروں؟

SAP پاس ورڈ کی پالیسی کو اپ ڈیٹ کرنے کے کئی طریقے ہیں. ہانا سٹوڈیو یا ایسپ کاکپٹ جیسے آلات کا استعمال کرنے کا سب سے آسان طریقہ ہے. یہ محفوظ ہے اور آپ کی قسم کے طور پر ایک غلطی کا پتہ چلا جائے گا. دوسری طرف، یہ غلط حاصل کرنا آسان ہے اور پالیسی ایک SAP ڈیٹا بیس سے دوسرے سے مختلف ہو گی.

آپ ایس کیو ایل کمانڈ بھی استعمال کرسکتے ہیں۔ ایس کیو ایل اسکرپٹ کا استعمال اس بات کو یقینی بناتا ہے کہ ہر * ایس اے پی * کلائنٹ ڈیٹا بیس ٪٪ کے لئے اسی پاس ورڈ کی پالیسی کو سختی سے نافذ کیا گیا ہے۔

اکثر پوچھے گئے سوالات

- SAP سروس صارف کے پاس ورڈ کی میعاد کب ہے؟

- پہلے سے طے شدہ پاس ورڈ کی میعاد ختم ہونے کو سسٹم ڈی بی اور کلائنٹ کے ڈیٹا بیس میں 182 دن مقرر کیا گیا ہے۔ آپ پہلے سے طے شدہ پاس ورڈ کی میعاد ختم ہونے کا وقت طویل یا کم وقت میں تبدیل کرسکتے ہیں۔ اس میعاد ختم ہونے کے آپشن میں دلچسپی رکھنے والے تمام صارفین کے لئے یہ عالمی تبدیلی ہے۔

- SAP پاس ورڈ کی پالیسیاں صنعت کے معیاری سائبرسیکیوریٹی طریقوں کے ساتھ کیسے منسلک ہوسکتی ہیں؟

- سائبرسیکیوریٹی طریقوں کے ساتھ SAP پاس ورڈ کی پالیسیاں سیدھ میں لانا پیچیدہ پاس ورڈ کی ضروریات ، باقاعدہ تبدیلیاں ، اور ملٹی فیکٹر توثیق کو نافذ کرنا شامل ہیں۔