Hoe om te soek na SAP fout kodes en boodskappe?

Maatskappye wat * SAP geïmplementeer * produkte het 'n groot hoeveelheid van die hulpbronne bestee aan kliënt verfyning van oplossings. Maar doen hierdie verwikkelinge in te voer addisionele risiko's in jou besigheid prosesse? SAP waarborg die kwaliteit van die kode in die toepassing daarvan deur handleiding oudits van die verskaf kode en die gebruik van die mees moderne meganismes vir statistiese en dinamiese analise van sy produkte vir verskeie kwesbaarhede.

'N Studie is uitgevoer by die Universiteit van Saarbrücken (Duitsland), die doel daarvan was om die SAP produk kodes (e-handel oplossings) met die mees moderne statistiese analise tools analiseer gedra. Die gevolgtrekkings was soos volg - die gehalte van die kode is baie hoog.

SAP sagteware kode ondergaan handleiding en outomatiese analise, duisende spesiale toets gevalle. Kliënt kode dikwels kan nie ten volle ontleed, veral in die lig van stywe projek deadlines. Dit is die moeite werd oorweging van die kwaliteit van die kliënt kode op jou stelsels.

Die SAP -stelsel vergemaklik die doen van sake op stelselvlak, sowel as die ontleding en ontleding van aktiwiteite. Maar as daar SAP -foute in die program se programkode is, moet hulle onmiddellik reggestel word vir die korrekte werking van die program en dienooreenkomstig die onderneming.

Dit is belangrik om te verstaan dat nagaan gebruiker magtiging ( 'n sinoniem vir SAP sekuriteit vir baie ondernemings) sal nie help verhoed dat die gebruik van hierdie soort foute, aangesien die gebruiker met behulp van foute in die kode is buite die gesag bepaal deur die stelsel administrateur .

Kom ons kyk na die foute wat in die kliënt kode mag wees.

-kode inspuiting

Reserved kode inspuiting is een van die mees algemene en mees gevaarlike kwesbaarhede volgens die OWASP klassifikasie. Die meeste van die bekende kwesbaarhede, insluitend OpenSSL Heartbleed en die Ebay hack, hou verband met die per ongeluk links spuit toevoer van die gebruiker in 'n program.

Die gevaar van sulke foute lê in die prakties onvoorspelbare resultate van die uitvoering van kwesbare programme. Die resultaat van 'n inspuiting van SQL-kode kan beide 'n lek van wagwoorde en die volledige verwydering van alle stelsel data wees.

'N Bykomende probleem met so 'n kwesbaarheid is die moeite van hulle vind met outomatiese gereedskap. Soek gebaseer op reëls en patrone sal 'n positiewe uitslag gee nie as gevolg van die groot aantal verkeerdelik geformuleer aannames.

Die enigste werklik doeltreffende manier om foute te vind kan statiese ontleding van die data stroom toetrede tot die program wees. Statiese ontleding van die data vloei laat jou toe om op te spoor wat data gaan potensieel gevaarlike punte van aanname oor die teenwoordigheid of afwesigheid van 'n kode inspuiting kwesbaarheid.

gids traversal

Nog 'n gevaarlike ontwikkeling fout is per ongeluk verlaat insette spoofing, wat directory traversal toelaat.

'N aanvaller wat hierdie kwesbaarheid uitbuit kry die vermoë om data buite die gedefinieerde gids lees of skryf. Dus, kan kritieke stelsel instellings gelees of konfigurasielêers oorskryf, wat die stelsel vir 'n redelike lang tydperk van die tyd kan skakel.

Daar is baie spesifieke opsies vir die gebruik van hierdie fout. Byvoorbeeld, 'n oproep om die OOP dataset dset FILTER iv_filter verklaring, wat 'n lêer vir lees open, op 'n Unix-stelsel voorrade data van die lêer gelees word om 'n vooraf gedefinieerde proses wat onverwagte optrede by die bedryfstelsel vlak kan presteer.

Dus, kan verkeerde OS opset en kwesbare kode wat nie foute afsonderlik het nie lei tot kritiese gevolge wanneer saamwerk.

magtiging foute

Is jou programmeerders gelei deur die konsep van gesag by die ontwikkeling van hul aansoeke? Volgens hierdie konsep, moet toegang tot enige funksie blok van 'n program word ontken totdat anders vermeld.

Ongelukkig, op talle projekte, toegangsbeheer kom by die transaksie vlak, wat dit moontlik maak om verskillende bestaande regte in orde te kombineer om toegang verbied inligting. Byvoorbeeld, met behulp van die CALL TRANSAKSIE verklaring (wat algemeen gebruik word deur ontwikkelaars) aan projekte met transaksionele toegangsbeheer is onveilig. Sonder met gesag-TJEK, die CALL TRANSAKSIE verklaring laat jou toe om deur tak enige ander transaksie.

Dit is ook moontlik dat daar 'n magtiging tjek, maar dit is verkeerd gedoen. Sulke gevalle moet ook gevind word en reggestel word.

Agterdeur

Voor dit het ons na sommige gevalle van kwesbaarhede gekyk toe programmeerders onbedoelde foute gemaak het, waardeur die kode kwesbaar geword het. Daar is egter ook gevalle wanneer die programmeerder doelbewus die programuitvoering vir sekere gebruikers (ongedokumenteerde eienskappe) verander of nie die sogenaamde agterdeur verlaat nie, wat u toelaat om alle tjeks wat deur die stelsel gestel is, te omseil.

'N Ontwikkelaar kan 'n agterdeur sonder kwaadwillige doeleindes skep, soos die verkryging van SAP _all-owerheid om meer doeltreffend op 'n implementeringsprojek te werk. Dit is duidelik dat dit nie afbreuk doen aan die risiko's wat die teenwoordigheid van die agtergrond bekendstel nie.

Daar is baie voorbeelde van sulke agterdeur op die web wat maklik gekopieer kan word en na 'n produksiestelsel oorgedra kan word. Dit is baie moeilik om die teenwoordigheid van ongedokumenteerde eienskappe en agterdeur te vang, eerstens, as gevolg van die groot hoeveelheid kliëntkode, en tweedens, as gevolg van die eienaardighede van die SAP programmeertaal. ABAP laat jou toe om kode op die vlieg uit te voer en word in die DBMS gestoor, dit is, dit kan baie, baie diep weggesteek word.

Hoe om SAP foute te vind?

Daar is verskillende maniere om kwesbaarhede in die kode te vind, waarvan die mees gevorderde statiese data vloei-analise is.

SAP Netweaver as 'n module wat die data vloei vir die teenwoordigheid of afwesigheid van kwesbaarhede ontleed (kode kwesbaarheid analise). Daar is gesertifiseerde vennoot oplossings wat u toelaat om aansoekkode vir kwesbaarhede te skandeer.

SAP Kode Kwesbaarheid Analise (CVA) is gebaseer op die Kode Inspector Tool, wat vir baie jare kliëntekode vir potensieel gevaarlike konstrukte kon kontroleer, maar in teenstelling met kodeinspekteur, gebruik dit data-vloei-analise in sy werk. Dit is die beste om CVA uit die heel eerste fase van die projek te gebruik - een honderd ontwikkelingsfase (voordat die ontwikkeling verder langs die landskap oorgedra word), aangesien dit later regstellings maak (byvoorbeeld tydens produktiewe operasie) is meer ingewikkeld en duur.

Die bekendstelling van CVA impliseer nie net om foute te vind en vas te stel nie, maar ook die baie benadering tot ontwikkelingsstandaarde in die onderneming te verander.

Die bekendstelling van enige nuwe ontwikkeling in 'n produksiestelsel moet gemagtig word deur 'n deskundige wat in sy werk gelei word deur die modernste ontwikkelingsanalise-instrumente.

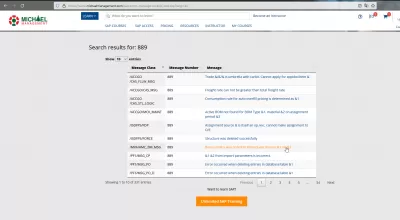

Een van die maniere om foute te vind, is so 'n instrument. Nie almal is bewus daarvan dat SAP meer as een miljoen foutboodskappe bevat nie. U kan hierdie eenvoudige en belangrikste gratis hulpmiddel gebruik om enige foutkode vinnig te vind en SAP boodskap.

'N SAP foutkode soos AA729 of 'n navraag soos bate moet in die toegewyde venster ingeskryf word om alle verwante SAP foutboodskappe te vind.

Gereeld Gevra Vrae

- Wat beteken Directory Traversal?

- Dit is 'n programmeringsfout SAP om onwillekeurig insette te laat bedrieg om gids deur te gee. Dit kan kritiese stelselinstellings lees of konfigurasielêers oorskryf, wat die stelsel vir 'n geruime tyd kan laat afneem.

- Wat is effektiewe metodes om SAP foutkodes en boodskappe op te los?

- Probleemoplossing SAP Foutkodes en boodskappe behels effektief die gebruik van SAP Ondersteuningsportale, konsultasie SAP -dokumentasie, en om met SAP gebruikersgemeenskappe te werk vir insigte en oplossings.