So suchen Sie nach SAP Fehlercodes und -nachrichten?

Unternehmen, die SAP -Produkte implementiert haben, haben eine große Anzahl von Ressourcen für die Client-Raffinesse von Lösungen ausgegeben. Führen diese Entwicklungen jedoch zusätzliche Risiken in Ihre Geschäftsprozesse ein? SAP garantiert die Qualität des Kodex in seinen Anwendungen durch manuelle Audits des gelieferten Codes und die Verwendung der modernsten Mechanismen zur statistischen und dynamischen Analyse seiner Produkte für verschiedene Schwachstellen.

An der Universität von Saarbrücken (Deutschland) wurde eine Studie durchgeführt, deren Zweck die Analyse der SAP -Produktcodes (E-Commerce-Lösungen) mit den modernsten, statistischen Analysetools analysieren sollte. Die Schlussfolgerungen waren wie folgt - die Qualität des Codes ist ziemlich hoch.

SAP -Software-Code wird mit einer manuellen und automatisierten Analyse, Tausenden von speziellen Testfällen unterzogen. Der Clientcode kann häufig nicht vollständig analysiert werden, insbesondere angesichts fester Projektfristen. Es lohnt sich, die Qualität des Kundencodes auf Ihren Systemen in Betracht zu ziehen.

Das SAP -System vereinfacht das Geschäft auf Systemebene sowie die Durchführung von Analysen und Analysen von Aktivitäten. Wenn jedoch SAP -Fehler im Programmcode des Unternehmens vorhanden sind, müssen sie sofort für den richtigen Betrieb des Programms und deshalb des Unternehmens korrigiert werden.

Es ist wichtig, dass die Überprüfung der Benutzerberechtigung (ein Synonym für SAP -Sigary für viele Unternehmen) nicht dazu beitragen, den Einsatz dieser Art von Fehlern zu verhindern, da der Benutzer, der Fehler im Code, über die vom Systemadministrator definierte Behörde ist .

Betrachten wir die Fehler, die im Client-Code vorhanden sein können.

Code-Injektion.

Reservierte Code-Injektion ist eine der häufigsten und gefährlichsten Schwachstellen gemäß der Owasp-Klassifizierung. Die meisten bekannten Sicherheitsanfälligkeiten, einschließlich OpenSSL-Kugeln und des eBay-Hacks, beziehen sich auf den versehentlich linken, injizierenden Benutzereingaben in ein Programm.

Die Gefahr solcher Fehler liegt in den praktisch unvorhersehbaren Ergebnissen der Ausführung von anfälligen Programmen. Das Ergebnis einer Injektion von SQL-Code kann sowohl ein Leck der Passwörter als auch das vollständige Entfernen aller Systemdaten sein.

Ein zusätzliches Problem mit solchen Schwachstellen ist die Schwierigkeit, sie mit automatisierten Werkzeugen zu finden. Durch die Suche nach Regeln und Mustern wird aufgrund der Vielzahl von irrtümlich formulierten Annahmen kein positives Ergebnis erzielen.

Die einzige wirklich effektive Möglichkeit, Fehler zu finden, kann eine statische Analyse des Datenstroms sein, der das Programm eingibt. Die statische Analyse des Datenflusses ermöglicht es Ihnen, zu verfolgen, welche Daten möglicherweise gefährliche Annahmepunkte über das Vorhandensein oder Fehlen einer Anfälligkeit einer Code-Injektion angehen.

Verzeichnis-Traversal.

Ein weiterer gefährlicher Programmierfehler wird unbeabsichtigt ein Input-Spoofing verlassen, wodurch die Verzeichnisquerüberspannung ermöglicht wird.

Ein Angreifer, der diese Sicherheitsanfälligkeit ausnutzt, erhält die Möglichkeit, Daten außerhalb des vordefinierten Verzeichnisses zu lesen oder zu schreiben. Somit können die kritischen Systemeinstellungen gelesen oder Konfigurationsdateien überschrieben werden, die das System für einen ziemlich langen Zeitraum deaktivieren können.

Für diesen Fehler gibt es ziemlich spezifische Optionen. Ein Anruf in der Anweisung Open Dataset dset-Filter IV_FILTER, der eine Datei zum Lesen öffnet, liefert auf einem UNIX-System Daten aus der Datei aus der Datei, die auf einen vordefinierten Prozess gelesen wird, der unerwartete Aktionen auf dem Betriebssystemstufen ausführen kann.

Somit kann eine falsche Betriebssystemkonfiguration und anfälliger Code, die keine Fehler haben, zu kritischen Konsequenzen beim Zusammenarbeiten führen.

Berechtigungsfehler

Sind Ihre Programmierer von dem Konzept der Autorität geleitet, wenn sie ihre Anwendungen entwickeln? Gemäß diesem Konzept sollte der Zugriff auf einen beliebigen Funktionsblock eines Programms abgelehnt werden, bis sonst angegeben.

Leider erfolgt die Zugangskontrolle auf vielen Projekten auf dem Transaktionsebene, was es ermöglicht, verschiedene vorhandene Berechtigungen zu kombinieren, um auf verbotene Informationen zugreifen zu können. Beispielsweise ist die Verwendung der Anruftransaktionserklärung (der von Entwicklern weit verbreitet) auf Projekte mit der Transaktionszugriffskontrolle unsicher ist. Ohne Autoritätsprüfung können Sie mit der Anruftransaktionsanweisung über eine andere Transaktion verzweigen.

Es ist auch möglich, dass es eine Berechtigungsprüfung gibt, aber es wurde falsch gemacht. Solche Fälle müssen auch gefunden und korrigiert werden.

Backdoors.

Zuvor haben wir uns einige Fälle von Schwachstellen angesehen, als Programmierer unbeabsichtigte Fehler machten, wodurch der Code anfällbar wurde. Es gibt jedoch auch Fälle, wenn der Programmierer den Programmausführungsfluss für bestimmte Benutzer absichtlich ändert (undokumentierte Funktionen) oder überhaupt nicht die sogenannte Backdoor überhaupt, mit der Sie alle vom System eingestellten Prüfungen umgehen können.

Ein Entwickler kann ohne bösartige Zwecke eine Hintertüre erstellen, z. B. das Erhalten von SAP _Alle-Berechtigung, um mehr effizient auf einem Implementierungsprojekt zu arbeiten. Natürlich beeinträchtigt dies nicht von den Risiken, dass das Vorhandensein von Backdors vorstellt.

Es gibt viele Beispiele für solche Backdors in der Bahn, die leicht kopiert und an ein Produktionssystem übertragen werden können. Es ist sehr schwierig, das Anwesenheit von undokumentierten Merkmalen und Backdors, zunächst aufgrund der großen Menge an Kundencode, und zweitens aufgrund der Besonderheiten der SAP -Programmiersprache. ABAP ermöglicht das Ausführen von Code auf der Fliege und wird in der DBMS gespeichert, dh es kann sehr tief ausgeblendet werden, sehr tief.

Wie finden Sie SAP -Fehler?

Es gibt verschiedene Möglichkeiten, Schwachstellen im Code zu finden, von denen die fortschrittlichste statische Datenflussanalyse ist.

SAP NetWeaver AS ein Modul, das den Datenfluss analysiert, um die Anwesenheit oder Abwesenheit von Schwachstellen (Analyse der Code-Anwaltbarkeit) (Code-Sicherheitsanfälligkeit) analysiert. Es gibt zertifizierte Partnerlösungen, mit denen Sie den Anwendungscode für Schwachstellen scannen können.

SAP Code-Sicherheitsanfälligkeitsanalyse (CVA) basiert auf dem Code-Inspector-Tool, das den Client-Code für möglicherweise gefährliche Konstrukte seit vielen Jahren überprüfen konnte, aber im Gegensatz zu Code-Inspektor verwendet sie die Datenflussanalyse in seiner Arbeit. Es ist am zweckmäßigsten, CVA aus der ersten Phase des Projekts zu verwenden - einhundert Entwicklungsstadium (bevor die Entwicklung weiter entlang der Landschaft übertragen wird), da die Korrekturen später (zum Beispiel während des produktiven Betriebs) komplizierter und kostspieliger werden.

Die Einführung von CVA impliziert nicht nur Fehlern und Fixieren von Fehlern, sondern ändert auch den Ansatz der Entwicklungsstandards im Unternehmen.

Die Einführung einer neuen Entwicklung in ein Produktionssystem muss von einem Experten autorisiert werden, der in seiner Arbeit von den modernsten Entwicklungs-Analyse-Tools geführt wird.

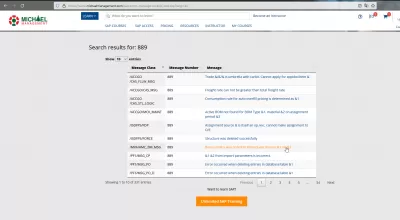

Eine der Möglichkeiten, Fehler zu finden, ist ein solches Werkzeug. Nicht jeder ist, dass SAP über eine Million Fehlermeldungen enthält. Sie können dieses einfache und wichtigste kostenlose Tool verwenden, um schnell einen Fehlercode und SAP -Meldung zu finden.

Ein SAP -Fehlercode wie AA729 oder ein Schlüsselwort wie Asset muss in das dedizierte Fenster eingegeben werden, um alle zugehörigen SAP -Fehlermeldungen zu finden.

Häufig Gestellte Fragen

- Was bedeutet Verzeichnistraversal?

- Dies ist ein Programmierfehler SAP, um versehentlich ein Eingangsfach gefälscht zu lassen, um das Verzeichnistraversal zu ermöglichen. Dies kann kritische Systemeinstellungen oder Überschreibungsdateien überschreiben, die das System über einen langen Zeitraum hinweg senken können.

- Was sind effektive Methoden zur Fehlerbehebung SAP Fehlercodes und Nachrichten?

- Fehlerbehebung SAP Fehlercodes und Nachrichten beinhalten effektiv die Verwendung von SAP Support -Portalen, Beratung SAP -Dokumentation und die Beschäftigung mit SAP Benutzergemeinschaften für Erkenntnisse und Lösungen.