Ինչպես որոնել SAP Սխալների կոդեր եւ հաղորդագրություններ:

Ընկերություններ, որոնք իրականացրել են SAP արտադրանքը մեծ քանակությամբ ռեսուրսներ են ծախսել լուծումների հաճախորդի կատարելագործման հարցում: Այնուամենայնիվ, այս զարգացումները լրացուցիչ ռիսկեր են ներկայացնում ձեր բիզնես գործընթացների մեջ: SAP երաշխավորում է ծածկագրի որակը իր դիմումներում `մատակարարված ծածկագրի ձեռքով աուդիտների միջոցով եւ տարբեր խոցելիության համար իր արտադրանքի վիճակագրական եւ դինամիկ վերլուծության առավել ժամանակակից մեխանիզմների օգտագործմամբ:

Ուսումնասիրություն է իրականացվել Սաարիբենի համալսարանում (Գերմանիա), որի նպատակն էր վերլուծել SAP արտադրանքի կոդերը (էլեկտրոնային առեւտրի լուծումներ) առավել ժամանակակից վիճակագրական վերլուծության գործիքներով: Եզրակացությունները հետեւյալն էին. Օրենսգրքի որակը բավականին մեծ է:

SAP Ծրագրային ապահովման ծածկագիրն անցնում է ձեռնարկի եւ ավտոմատացված վերլուծության, հազարավոր հատուկ փորձությունների դեպքեր: Հաճախորդի ծածկագիրը հաճախ չի կարող ամբողջությամբ վերլուծվել, հատկապես `նախագծի ամուր ժամկետների ի դեմս: Արժե հաշվի առնել ձեր համակարգերի վերաբերյալ հաճախորդի ծածկագրի որակը:

SAP համակարգը պարզեցնում է բիզնեսի մակարդակով բիզնեսը վարելը, ինչպես նաեւ գործունեության իրականացումն ու վերլուծությունները: Բայց եթե ընկերության ծրագրի կոդում կան SAP սխալներ, ապա դրանք անմիջապես շտկվելու են ծրագրի ճիշտ գործողության համար եւ, համապատասխանաբար, բիզնեսը:

Կարեւոր է հասկանալ, որ օգտագործողի թույլտվությունը ստուգելը (հոմանիշ SAP SAP- ի համար անվտանգության համար) չի օգնի կանխել այս տեսակի սխալների օգտագործումը, քանի որ ծածկագրով սխալներ օգտագործող օգտագործողը Մի շարք

Եկեք քննարկենք այն սխալները, որոնք կարող են ներկա լինել հաճախորդի օրենսգրքում:

Կոդի ներարկում

Ամրագրվող ծածկագրի ներարկումն ամենատարածված եւ ամենավտանգավոր խոցելիություններից մեկն է, ըստ OWASP դասակարգման: Հայտնի խոցելիության, այդ թվում `OpenSSL- ի սրտանց եւ eBay Hack- ի մեծ մասը կապված են ծրագրի մեջ անխուսափելիորեն ներարկող օգտագործողի ներդրման հետ:

Նման սխալների վտանգը կայանում է խոցելի ծրագրերի կատարման գործնականում անկանխատեսելի արդյունքների մեջ: SQL կոդի ներարկման արդյունքը կարող է լինել ինչպես գաղտնաբառերի արտահոսք, այնպես էլ բոլոր համակարգի տվյալների ամբողջական հեռացում:

Նման խոցելիության հետ կապված լրացուցիչ խնդիր է դրանք ավտոմատացված գործիքներով գտնելու դժվարությունը: Կանոնների եւ նախշերի հիման վրա որոնումը դրական արդյունք չի տա սխալ ձեւակերպված ենթադրությունների մեծ քանակի պատճառով:

Սխալներ գտնելու միակ իսկապես արդյունավետ միջոցը կարող է լինել ծրագրային մուտք գործող տվյալների հոսքի ստատիկ վերլուծություն: Տվյալների հոսքի ստատիկ վերլուծությունը թույլ է տալիս հետեւել, թե ինչ տվյալները պատրաստվում են ենթադրափոխության պոտենցիալ վտանգավոր կետերի մասին, ծածկագրի ներարկման խոցելիության առկայության կամ բացակայության մասին:

Տեղեկատու Traversal

Ծրագրավորման մեկ այլ վտանգավոր սխալ անփոփոխ թողնում է Input Spoofing- ը, ինչը թույլ է տալիս Directley Traversal:

Այս խոցելիությունը շահագործող հարձակվողը հնարավորություն է տալիս կարդալ կամ գրել տվյալներ կանխորոշված գրացուցակից դուրս: Այսպիսով, համակարգի կրիտիկական պարամետրերը կարող են կարդալ կամ կազմաձեւման ֆայլեր, որոնք կարող են անջատել համակարգը բավականին երկար ժամանակահատվածի համար:

Այս սխալը օգտագործելու համար կան բավականին հատուկ տարբերակներ: Օրինակ, Open DataSet Depset Filter IV_FILTER հայտարարության մեջ գտնվող զանգը, որը ֆայլը է բացում ընթերցանության համար, Unix համակարգի վրա տվյալներ է մատակարարում կանխորոշված գործընթացին, որը կարող է իրականացնել անսպասելի գործողություններ գործառնական համակարգի մակարդակում:

Այսպիսով, OS- ի սխալ կազմաձեւումը եւ խոցելի ծածկագիրը, որոնք առանձին չեն ունենա սխալներ, կարող են միասին աշխատել քննադատական հետեւանքների:

Լիազորման սխալներ

Ձեր ծրագրավորողները առաջնորդվում են իրենց դիմումները մշակելիս հեղինակության հայեցակարգով: Համաձայն այս հայեցակարգի, ծրագրի ցանկացած գործառույթի բլոկի հասանելիությունը պետք է մերժվի մինչեւ այլ կերպ նշված:

Ցավոք սրտի, բազմաթիվ նախագծերի, մուտքի վերահսկման տեղի է ունենում գործարքի մակարդակով, որը հնարավորություն է տալիս համատեղել տարբեր առկա թույլտվությունները, որպեսզի մուտքի արգելվում տեղեկատվության. Օրինակ, զանգի գործարքի մասին հայտարարությունը (որը լայնորեն կիրառվում է մշակողների կողմից) գործարքների հասանելիության վերահսկման նախագծերի վերաբերյալ նախագծերի վերաբերյալ: Առանց իշխանութեամբ ստուգել, զանգի ԳՈՐԾԱՐՔԻ հայտարարությունը թույլ է տալիս Ձեզ մասնաճյուղ միջոցով որեւէ այլ գործարք:

Հնարավոր է նաեւ, որ կա թույլտվությունը ստուգում, սակայն դա արվել է սխալ. Նման դեպքերը նույնպես պետք է հայտնաբերվել եւ շտկվել է:

Բուրդ

Դրանից առաջ մենք նայեցինք խոցելիության որոշ դեպքեր, երբ ծրագրավորողները աննկատ սխալներ են թույլ տվել, որի արդյունքում օրենսգիրքը խոցելի դարձավ: Այնուամենայնիվ, կան նաեւ դեպքեր, երբ ծրագրավորողը միտումնավոր կերպով փոխում է ծրագրի կատարման հոսքը որոշակի օգտագործողների համար («չհամաձայնեցված հատկություններ»), կամ ընդհանրապես չի թողնում, որ ձեզ թույլ է տալիս շրջանցել համակարգի կողմից սահմանված բոլոր ստուգումները:

Մշակողը կարող է ստեղծել հետեւի առանց վնասակար նպատակներով, ինչպիսիք են SAP _ լիազորություն ստանալն իրականացնել իրականացման ծրագրի վրա ավելի «արդյունավետ» աշխատելու համար: Ակնհայտ է, որ սա չի խանգարում այն ռիսկերից, որոնք ներմուծում են շրջապտույտների առկայությունը:

Համացանցում նման վերադառնում են բազմաթիվ օրինակներ, որոնք հեշտությամբ կարող են պատճենվել եւ փոխանցվել արտադրական համակարգ: Շատ դժվար է բռնել չհամաձայնեցված առանձնահատկությունների եւ հետեւի մասի առկայությունը, առաջին հերթին, հաճախորդի ծածկագրի հսկայական քանակի եւ երկրորդ, «SAP * ծրագրավորման» առանձնահատկությունների պատճառով: ABAP- ը թույլ է տալիս կատարել կոդը թռիչքի վրա եւ պահվում է DBMS- ում, այսինքն, այն կարող է թաքնված լինել շատ, շատ խորը:

Ինչպես գտնել SAP սխալներ:

Կոդում խոցելիքներ գտնելու մի քանի տարբեր եղանակներ կան, որոնցից առավել առաջադեմ է ստատիկ տվյալների հոսքի վերլուծություն:

SAP Netweaver, ինչպես ունի մի մոդուլ, որը վերլուծում է տվյալների հոսքը խոցելիության առկայության կամ բացակայության համար (կոդերի խոցելիության վերլուծություն): Կան սերտիֆիկացված գործընկեր լուծումներ, որոնք թույլ են տալիս սկանավորել դիմումի ծածկագիրը խոցելիության համար:

SAP Կոդի խոցելիության վերլուծություն (CVA) հիմնված է կոդային տեսուչի գործիքների վրա, որը երկար տարիներ կարողացել է ստուգել հաճախորդի ծածկագիրը, բայց ի տարբերություն կոդերի տեսուչի, այն օգտագործում է տվյալների հոսքի վերլուծություն: Ծրագրի առաջին իսկ փուլից առավել նպատակահարմար է, որ զարգացման առաջին փուլը. Հարյուր զարգացման փուլ (նախքան զարգացումը տեղափոխվում է լանդշաֆտի երկայնքով):

CVA- ի ներդրումը ենթադրում է ոչ միայն սխալներ գտնել եւ շտկել, այլեւ փոփոխել ձեռնարկությունում զարգացման ստանդարտների նկատմամբ շատ մոտեցումը:

Արտադրության համակարգի ցանկացած նոր զարգացման ներդրումը պետք է իրավասու լինի այն փորձագետի կողմից, ով առաջնորդվում է իր գործով, զարգացման ամենաարդիական վերլուծության գործիքներով:

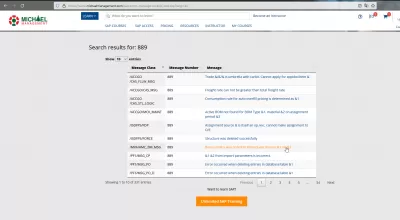

Սխալներ գտնելու եղանակներից մեկը նման գործիք է: Բոլորը տեղյակ չեն, որ SAP պարունակում է ավելի քան մեկ միլիոն սխալ հաղորդագրություն: Կարող եք օգտագործել այս պարզ եւ ամենակարեւորը անվճար գործիք `սխալի կոդ եւ SAP հաղորդագրություն արագ գտնելու համար:

A SAP Սխալ կոդ, ինչպիսիք են AA729- ը կամ ըստ ակտիվի բառի հիմնաբառ, պետք է մուտքագրվեն նվիրված պատուհանի մեջ `գտնել բոլոր հարակից SAP սխալի հաղորդագրությունները:

Հաճախակի Տրվող Հարցեր

- Ինչ է նշանակում «գրացուցակի շրջադարձ»:

- Սա ծրագրավորման սխալ է SAP աննկատելիորեն թողնելու համար փչացած գրկախառնվածը թույլ տալու համար տեղեկատու Traversal- ը թույլ տալու համար: Սա կարող է կարդալ համակարգի կրիտիկական պարամետրեր կամ վերաշարադրել կազմաձեւման ֆայլերը, որոնք կարող են համակարգը բերել բավականին երկար ժամանակահատվածում:

- Որոնք են խնդիրներ լուծելու արդյունավետ մեթոդներ SAP սխալի կոդեր եւ հաղորդագրություններ:

- Լուծելով SAP սխալի ծածկագրերը եւ հաղորդագրությունները արդյունավետորեն ներառում են SAP օժանդակ պորտալներ, խորհրդատվություն SAP փաստաթղթեր եւ ներգրավված SAP օգտագործողի համայնքների ներգրավմամբ: