Come cercare * Codici e messaggi di errore SAP *?

Le aziende che hanno implementato * i prodotti SAP * hanno trascorso una grande quantità di risorse sulla raffinatezza dei clienti di soluzioni. Tuttavia, questi sviluppi introducono ulteriori rischi nei propri processi aziendali? SAP garantisce la qualità del codice nelle sue applicazioni tramite audit manuali del codice fornito e l'uso dei meccanismi più moderni per l'analisi statistica e dinamica dei suoi prodotti per varie vulnerabilità.

Uno studio è stato condotto all'Università di Saarbrücken (Germania), lo scopo è quello di analizzare i codici prodotto SAP (soluzioni di e-commerce) con i più moderni strumenti di analisi statistica. Le conclusioni erano le seguenti - La qualità del codice è piuttosto alta.

SAP Il codice software subisce un'analisi manuale e automatizzata, migliaia di casi di prova speciali. Il codice cliente spesso non può essere completamente analizzato, specialmente di fronte alle scadenze del progetto stretto. Vale la pena considerare la qualità del codice cliente sui tuoi sistemi.

Il sistema SAP semplifica fare affari a livello di sistema, oltre a condurre analisi e analisi delle attività. Ma se ci sono errori SAP nel codice del programma dell'azienda, devono essere immediatamente corretti per il corretto funzionamento del programma e, di conseguenza, l'azienda.

È importante capire che il controllo dell'autorizzazione utente (un sinonimo di SAP Sicurezza per molte imprese) non aiuterà a prevenire l'uso di questo tipo di errori, poiché l'utente che utilizza errori nel codice è al di là dell'Autorità definita dall'amministratore di sistema .

Consideriamo gli errori che potrebbero essere presenti nel codice cliente.

Iniezione del codice

L'iniezione del codice riservata è una delle vulnerabilità più comuni e più pericolose in base alla classificazione OWASP. La maggior parte delle famose vulnerabilità, incluso OpenSSL disseminato e l'hack di eBay, sono collegati all'ingresso utente iniettante inavvertitamente lasciato in un programma.

Il pericolo di tali errori risiede nei risultati praticamente imprevedibili dell'esecuzione di programmi vulnerabili. Il risultato di un'iniezione del codice SQL può essere sia una perdita di password sia la rimozione completa di tutti i dati di sistema.

Un ulteriore problema con tali vulnerabilità è la difficoltà di trovarli con strumenti automatizzati. La ricerca sulla base delle regole e dei modelli non darà un risultato positivo a causa del gran numero di ipotesi formulate erroneamente.

L'unico modo davvero efficace per trovare errori può essere un'analisi statica del flusso di dati che entra nel programma. L'analisi statica del flusso di dati consente di rintracciare quali dati stanno per i punti potenzialmente pericolosi di assunzione sulla presenza o dall'assenza di una vulnerabilità di iniezione di codice.

Directory Traversal.

Un altro errore di programmazione pericoloso è inavvertitamente lasciando lo spoofing di ingresso, che consente l'attraversamento della directory.

Un utente malintenzionato che sfrutta questa vulnerabilità guadagna la possibilità di leggere o scrivere dati al di fuori della directory predefinita. Pertanto, le impostazioni critiche del sistema possono essere lette o i file di configurazione sovrascritti, che possono disabilitare il sistema per un periodo di tempo abbastanza lungo.

Ci sono opzioni piuttosto specifiche per l'utilizzo di questo errore. Ad esempio, una chiamata all'istruzione Apri Dataset DSET Filter IV_Filter, che apre un file per la lettura, su un sistema UNIX fornisce i dati dal file lettura a un processo predefinito in grado di eseguire azioni impreviste a livello del sistema operativo.

Pertanto, la configurazione del sistema operativo errata e il codice vulnerabile che non hanno errori separatamente possono portare a conseguenze critiche quando si lavora insieme.

Errori di autorizzazione

I tuoi programmatori sono guidati dal concetto di autorità quando si sviluppano le loro applicazioni? Secondo questo concetto, l'accesso a qualsiasi blocco funzione di un programma dovrebbe essere negato fino altrimenti specificato.

Sfortunatamente, su molti progetti, il controllo degli accessi avviene a livello di transazione, il che consente di combinare varie autorizzazioni esistenti al fine di accedere alle informazioni vietate. Ad esempio, utilizzando l'istruzione Transaction Call (che è ampiamente utilizzata dagli sviluppatori) sui progetti con il controllo transazionale di accesso non è sicuro. Senza con l'assegno autorità, l'istruzione delle transazioni di chiamata consente di ramificare qualsiasi altra transazione.

È anche possibile che vi sia un controllo di autorizzazione, ma è stato fatto in modo errato. Anche tali casi devono essere trovati e corretti.

Backdoors.

Prima di questo, abbiamo esaminato alcuni casi di vulnerabilità, quando i programmatori hanno fatto errori involontari, come risultato della quale il codice è diventato vulnerabile. Tuttavia, ci sono anche casi in cui il programmatore cambia deliberatamente il flusso di esecuzione del programma per determinati utenti (Funzionalità non documentate) o non lascia affatto il cosiddetto backdoor, che consente di ignorare tutti i controlli impostati dal sistema.

Uno sviluppatore può creare una backdoor senza scopi dannosi, come l'ottenimento SAP _All autorità per lavorare più in modo efficiente su un progetto di implementazione. Ovviamente, questo non sminuisce i rischi che la presenza di backdoors introduce.

Ci sono molti esempi di tali backdoor sul web che possono essere facilmente copiati e trasferiti in un sistema di produzione. È molto difficile prendere la presenza di caratteristiche e backdoors privi di documenti, in primo luogo, a causa dell'enorme quantità di codice cliente, e in secondo luogo, a causa delle peculiarità del linguaggio SAP di programmazione. ABAP ti consente di eseguire il codice al volo ed è memorizzato nel DBMS, cioè può essere nascosto molto, molto profondo.

Come trovare * errori SAP *?

Esistono diversi modi per trovare le vulnerabilità nel codice, il cui più avanzato è l'analisi dei flussi di dati statica.

SAP NetWeaver come ha un modulo che analizza il flusso di dati per la presenza o l'assenza di vulnerabilità (analisi della vulnerabilità del codice). Esistono soluzioni partner certificate che consentono di eseguire la scansione del codice dell'applicazione per le vulnerabilità.

* L'analisi della vulnerabilità del codice SAP * è basata sullo strumento Inspector Code, che è stato in grado di controllare il codice client per costrutti potenzialmente pericolosi per molti anni, ma a differenza dell'ispettore di codice, utilizza l'analisi del flusso di dati nel suo lavoro. È più opportuno utilizzare CVA dalla prima fase del progetto - cento fase di sviluppo (prima che lo sviluppo venga trasferito ulteriormente lungo il paesaggio), poiché eseguire correzioni in seguito (ad esempio, durante il funzionamento produttivo) è più complicato e costoso.

L'introduzione della CVA implica non solo trovare e riparare gli errori, ma anche modificando l'approccio agli standard di sviluppo nell'impresa.

L'introduzione di qualsiasi nuovo sviluppo in un sistema di produzione deve essere autorizzato da un esperto che è guidato nel suo lavoro da parte dei più moderni strumenti di analisi dello sviluppo.

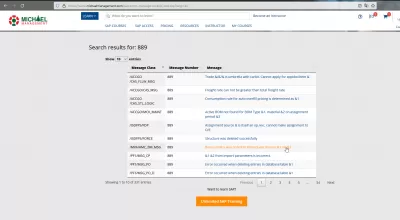

Uno dei modi per trovare errori è un tale strumento. Non tutti sono consapevoli che SAP contiene oltre un milione di messaggi di errore. Puoi usare questo strumento semplice e molto importante per trovare rapidamente qualsiasi codice di errore e * messaggio SAP *.

Un codice di errore SAP come AA729 o una parola chiave come Asset deve essere inserito nella finestra dedicata per trovare tutti i messaggi di errore SAP correlati.

Domande Frequenti

- Cosa significa attraversamento della directory?

- Si tratta di un errore di programmazione SAP sull'inserimento inavvertitamente lasciato falsificato per consentire l'attraversamento della directory. Questo può leggere le impostazioni del sistema critico o sovrascrivere file di configurazione, che possono abbattere il sistema per un periodo di tempo piuttosto lungo.

- Quali sono i metodi efficaci per la risoluzione dei problemi * Codici e messaggi di errore SAP?

- Risoluzione dei problemi * Codici e messaggi di errore SAP comporta efficacemente l'utilizzo di portali di supporto SAP, consulenza SAP Documentazione e coinvolgimento con le comunità utente SAP per approfondimenti e soluzioni.