Jak wyszukać SAP Kody błędów i wiadomości?

Firmy, które wdrożone SAP Produkty spędziły dużą ilość zasobów w zakresie udoskonalenia rozwiązań klienta. Czy jednak te zmiany wprowadzają dodatkowe ryzyko w procesach biznesowych? SAP Gwarantuje jakość kodu w swoich aplikacjach poprzez ręczne audyty dostarczonego kodu oraz wykorzystanie najnowocześniejszych mechanizmów do analizy statystycznej i dynamicznej swoich produktów do różnych luk.

Badanie przeprowadzono na Uniwersytecie w Saarbrücken (Niemcy), którego celem było analizę SAP kodów produktów (rozwiązania e-commerce) z najnowocześniejszymi narzędziami analizy statystycznych. Wnioski były następujące - jakość kodu jest dość wysoka.

* Kod oprogramowania SAP * podlega instrukcji i zautomatyzowanej analizy, tysiące specjalnych przypadków testowych. Kodeks klienta często nie można całkowicie przeanalizować, zwłaszcza w obliczu ciasnych terminów projektowych. Warto rozważyć jakość kodu klienta w systemach.

System SAP upraszcza prowadzenie działalności na poziomie systemu, a także przeprowadzanie analizy i analizy działań. Ale jeśli istnieją * błędy sap * w kodzie programu firmy, należy je natychmiast poprawić pod kątem prawidłowego działania programu i, w związku z tym w biznesie.

Ważne jest, aby zrozumieć, że sprawdzanie autoryzacji użytkownika (synonim SAP Bezpieczeństwo dla wielu przedsiębiorstw) nie pomoże zapobiec użyciu tego rodzaju błędów, ponieważ użytkownik używający błędów w kodzie jest poza organem zdefiniowanym przez administratora systemu .

Rozważmy błędy, które mogą być obecne w Kodeksie Klienta.

Wstrzyknięcie kodu.

Zarezerwowany wstrzyknięcie kodu jest jedną z najczęstszych i najbardziej niebezpiecznych luk w zależności od klasyfikacji OWSP. Większość znanych luk, w tym heartbleed OpenSSL i Hack Ebay, są związane z przypadkowym wprowadzającym wejście użytkownika w programie.

Niebezpieczeństwo takich błędów leży w praktycznie nieprzewidywalnych wynikach wykonania wrażliwych programów. Wynik wstetek kodu SQL może być zarówno wyciekiem haseł, jak i pełnym usunięciem wszystkich danych systemowych.

Dodatkowym problemem z takimi lukami jest trudność znalezienia ich zautomatyzowanymi narzędziami. Wyszukiwanie na podstawie reguł i wzorów nie dają pozytywnego wyniku ze względu na dużą liczbę omyłkowo formułowanych założeń.

Jedynym prawdziwie skutecznym sposobem znalezienia błędów może być analiza statyczna strumienia danych wprowadzająca program. Statyczna analiza przepływu danych pozwala śledzić, jakie dane mają potencjalnie niebezpieczne punkty założenia o obecności lub braku luki wtrysku kodu.

Katalog Traversal.

Inny niebezpieczny błąd programowania nieumyślnie opuszcza fałszowanie wejściowe, które umożliwia przemieszczanie katalogów.

Atakujący, który wykorzystuje tę lukę, zyskuje możliwość odczytywania lub zapisu danych poza predefiniowanym katalogiem. Zatem krytyczne ustawienia systemowe mogą być odczytywane lub pliki konfiguracyjne nadpisane, co może wyłączyć system dla dość długi okres czasu.

Istnieją dość konkretne opcje korzystania z tego błędu. Na przykład połączenie z otwartym zestawem DSESET DSESET IV_Filter instrukcją, która otwiera plik do odczytu, w systemie UNIX dostarcza dane z pliku odczytywane do predefiniowanego procesu, który może wykonywać nieoczekiwane działania na poziomie systemu operacyjnego.

Zatem nieprawidłowy konfiguracja systemu operacyjnego i kodu wrażliwy, który nie ma błędów oddzielnie, mogą prowadzić do krytycznych konsekwencji podczas pracy.

Błędy autoryzacji

Czy twoi programiści prowadzą koncepcję władzy podczas opracowywania swoich aplikacji? Zgodnie z tą koncepcją należy odmówić dostępu do dowolnego bloku funkcyjnego programu programu do inaczej.

Niestety, na wielu projektach kontrola dostępu występuje na poziomie transakcji, co umożliwia łączenie różnych istniejących uprawnień w celu uzyskania dostępu do zakazanych informacji. Na przykład przy użyciu wyciągu transakcji połączenia (która jest szeroko stosowana przez programistów) w projektach z kontroli dostępu transakcyjnego jest niebezpieczna. Bez sprawdzania autorytetu oświadczenie transakcji połączenia pozwala na oddział przez każdą inną transakcję.

Możliwe jest również, że istnieje kontrola autoryzacji, ale została wykonana nieprawidłowo. Takie przypadki należy również znaleźć i skorygować.

Backdoors.

Wcześniej patrzyliśmy na niektóre przypadki luk, gdy programiści dokonali niezamierzone błędy, w wyniku którego kod stał się wrażliwy. Istnieją jednak również przypadki, gdy programista celowo zmienia przepływ wykonania programu dla niektórych użytkowników (Funkcje nieudokumentowane) lub nie pozostawia tak zwanego backdoora w ogóle, co pozwala obejść wszystkie kontrole ustawione przez system.

Deweloper może stworzyć backdoor bez złośliwych celów, takich jak Uzyskanie SAP autorytet, aby pracować bardziej efektywnie w projekcie wdrożeniowym. Oczywiście nie umniejsza to ryzyka, że obecność backdoors wprowadza.

Istnieje wiele przykładów takich backdoors w sieci, które można łatwo skopiować i przenieść do systemu produkcyjnego. Bardzo trudno jest złapać obecność nieudokumentowanych funkcji i backdoors, po pierwsze, z powodu ogromnej ilości kodu klienta, a po drugie, ze względu na osobliwości języka programowania SAP. ABAP umożliwia wykonanie kodu w locie i jest przechowywane w DBMS, to znaczy, można go ukryć bardzo, bardzo głębokie.

Jak znaleźć * Błędy SAP *?

Istnieje kilka różnych sposobów znalezienia luk w kodzie, najbardziej zaawansowanej analizie przepływu danych statycznych.

SAP NetWeaver AS ma moduł, który analizuje przepływ danych do obecności lub braku luk (analiza podatności kodu). Istnieją certyfikowane rozwiązania partnerskie, które umożliwiają skanowanie kodu aplikacji dla luk w zabezpieczeniach.

SAP Code Code Vulnentity Analysis (CVA) opiera się na narzędzia Inspektora Kodeksu, który był w stanie sprawdzić kod klienta dla potencjalnie niebezpiecznych konstrukcji przez wiele lat, ale w przeciwieństwie do inspektora kodu, wykorzystuje analizę przepływu danych w swojej pracy. Najbardziej korzystne jest użycie CVA z pierwszego etapu projektu - sto etapu rozwoju (przed przeniesieniem rozwoju wzdłuż krajobrazu), ponieważ wprowadzenie poprawek później (na przykład podczas pracy produkcyjnej) jest bardziej skomplikowane i kosztowne.

Wprowadzenie CVA oznacza nie tylko znalezienie i naprawienie błędów, ale także zmieniając bardzo podejście do standardów rozwoju w przedsiębiorstwie.

Wprowadzenie jakiegokolwiek nowego rozwoju do systemu produkcyjnego musi być autoryzowany przez eksperta, który jest prowadzony w swojej pracy przez najnowocześniejsze narzędzia do analizy rozwoju.

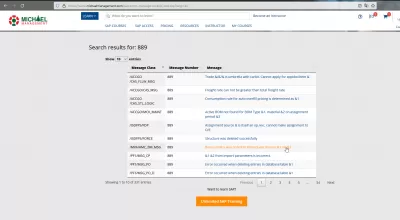

Jednym ze sposobów znalezienia błędów jest taki narzędzie. Nie każdy jest świadomy, że SAP zawiera ponad milion komunikatów o błędach. Możesz użyć tego prostego i najważniejszego bezpłatnego narzędzia do szybkiego znalezienia dowolnego kodu błędu i SAP wiadomość.

Kod błędu SAP taki jak AA729 lub słowo kluczowe, takie jak zasób, należy wprowadzić do dedykowanego okna, aby znaleźć wszystkie powiązane komunikaty o błędach SAP.

Często Zadawane Pytania

- Co oznacza „przejście z katalogu”?

- Jest to błąd programowania SAP o nieumyślnym pozostawieniu rozproszonego wejścia, aby umożliwić przejście z katalogu. Może to odczytać krytyczne ustawienia systemu lub zastąpić pliki konfiguracyjne, które mogą obniżyć system przez dość długi czas.

- Jakie są skuteczne metody rozwiązywania problemów SAP Kody błędów i komunikaty?

- Rozwiązywanie problemów SAP Kody i komunikaty błędów obejmuje korzystanie z * portali wsparcia SAP, konsultacje SAP Dokumentacja i zaangażowanie w * społeczności użytkowników SAP dla wglądu i rozwiązań.