كيفية البحث عن SAP رموز الأخطاء والرسائل؟

الشركات التي تنفذ SAP قد أمضت كمية كبيرة من الموارد حول تحسين العملاء للحلول. ومع ذلك، هل تقدم هذه التطورات مخاطر إضافية في عمليات عملك؟ * تضمن SAP * جودة التعليمات البرمجية في تطبيقاتها من خلال عمليات تدقيق يدوية للتعليمات المزودة باستخدام أحدث آليات للتحليل الإحصائي والديناميكي لمنتجات نقاط الضعف المختلفة.

تم إجراء دراسة في جامعة ساربروكن (ألمانيا)، والغرض منها هو تحليل رموز المنتج SAP (حلول التجارة الإلكترونية) مع أدوات التحليل الإحصائية الحديثة. كانت الاستنتاجات على النحو التالي - جودة التعليمات الكود مرتفعة للغاية.

SAP رمز البرنامج يخضع للتحليل اليدوي والآلي، الآلاف من حالات الاختبار الخاصة. لا يمكن تحليل رمز العميل في كثير من الأحيان، خاصة في مواجهة المواعيد النهائية الضيقة للمشروع. الأمر يستحق النظر في جودة رمز العميل على أنظمتك.

يقوم نظام SAP بتبسيط ممارسة الأعمال التجارية على مستوى النظام ، وكذلك إجراء التحليل وتحليلات الأنشطة. ولكن إذا كانت هناك أخطاء SAP في رمز برنامج الشركة ، فيجب تصحيحها فورًا للتشغيل الصحيح للبرنامج ، وبناءً على ذلك ، فإن العمل.

من المهم أن نفهم أن التحقق من إذن المستخدم (مرادف ل SAP Security للعديد من الشركات) لن يساعد في منع استخدام هذا النوع من الأخطاء، نظرا لأن المستخدم باستخدام أخطاء في التعليمات البرمجية هو خارج الهيئة المحددة بواسطة مسؤول النظام وبعد

دعونا نفكر في الأخطاء التي قد تكون موجودة في رمز العميل.

قانون الحقن

حقن الكود المحجوز هي واحدة من نقاط الضعف الأكثر شيوعا والأخطر وفقا لتصنيف OWASP. ترتبط معظم نقاط الضعف المعروفة، بما في ذلك Openssl مثبتة ومخترق eBay، بإدخال المستخدم عن غير قصد عن حقن المستخدم في برنامج.

إن خطر مثل هذه الأخطاء يكمن في النتائج التي لا يمكن التنبؤ بها عمليا لتنفيذ البرامج الضعيفة. يمكن أن تكون نتيجة حقن رمز SQL تسربا لكلمات المرور والإزالة الكاملة لجميع بيانات النظام.

مشكلة إضافية مع هذه الضعف هي صعوبة في العثور عليها بالأدوات الآلية. البحث استنادا إلى القواعد والأنماط لن يعطي نتيجة إيجابية بسبب عدد كبير من الافتراضات التي صيغت عن طريق الخطأ.

يمكن أن تكون الطريقة الوحيدة الفعالة حقا للعثور على الأخطاء تحليل ثابت لتيار البيانات الذي يدخل البرنامج. يتيح لك التحليل الثابت لتدفق البيانات تتبع البيانات التي ستذهب إلى نقاط افتراضية خطيرة يحتمل أن تكون خطيرة حول وجود مشكلة عدم حصانة حقن الكود.

directory اجتياز

خطأ برمجة خطير آخر يغادر عن غير قصد إلى خداع المدخلات، والذي يسمح بتجاوز الدليل.

المهاجم الذي يستغل هذه الضعف يكسب القدرة على قراءة أو كتابة البيانات خارج الدليل المحدد مسبقا. وبالتالي، يمكن قراءة إعدادات النظام الحرجة أو كتابة ملفات التكوين، والتي يمكن أن تعطيل النظام لفترة طويلة إلى حد ما من الزمن.

هناك خيارات محددة للغاية لاستخدام هذا الخطأ. على سبيل المثال، هناك مكالمة إلى عبارة Open DataSet DataSet Detset Filter IV_Filter، والتي تفتح ملف للقراءة، على توفر بيانات نظام UNIX من الملف من الملف إلى عملية محددة مسبقا يمكنها إجراء إجراءات غير متوقعة على مستوى نظام التشغيل.

وبالتالي، فإن تكوين نظام التشغيل غير صحيح والرمز المستضعف الذي ليس لديه أخطاء بشكل منفصل يمكن أن يؤدي إلى عواقب حاسمة عند العمل معا.

أخطاء التفويض

هل يرشد المبرمجين بمفهوم السلطة عند تطوير تطبيقاتهم؟ وفقا لهذا المفهوم، يجب أن ينكر الوصول إلى أي كتلة وظيفة من البرنامج حتى يتم تحديد خلاف ذلك.

لسوء الحظ، في العديد من المشاريع، يحدث التحكم في الوصول عند مستوى المعاملة، مما يجعل من الممكن الجمع بين مختلف الأذونات الموجودة من أجل الوصول إلى المعلومات المحظورة. على سبيل المثال، باستخدام عبارة معاملة المكالمات (التي يستخدمها المطورين على نطاق واسع) في مشاريع مع مراقبة الوصول إلى المعاملات غير آمنة. بدون مع التحقق من سلطة، يسمح لك بيان معاملات المكالمات بالتفاعد من خلال أي معاملة أخرى.

من الممكن أيضا وجود فحص تفويض، لكن تم ذلك بشكل غير صحيح. هذه الحالات تحتاج أيضا إلى العثور عليها وتصحيحها.

backdoors.

قبل ذلك، نظرنا إلى بعض حالات نقاط الضعف، عندما ارتكب المبرمون أخطاء غير مقصودة، نتيجة لذلك أصبح الشفرة عرضة للخطر. ومع ذلك، هناك أيضا حالات عندما يغير مبرمج عمدا تدفق تنفيذ البرنامج للمستخدمين المعينين (الميزات غير الموثقة)، أو لا يترك ما يسمى BackDoor على الإطلاق، والذي يسمح لك بتجاوز جميع الشيكات التي يحددها النظام.

يمكن للمطور إنشاء خلفية خلفية دون أغراض ضارة، مثل الحصول على سلطة SAP _all للعمل أكثر بكفاءة في مشروع التنفيذ. من الواضح أن هذا لا ينتقص من المخاطر التي يقدمها وجود backdoors.

هناك العديد من الأمثلة على backdoors مثل هذا على شبكة الإنترنت التي يمكن نسخها بسهولة ونقلها إلى نظام الإنتاج. من الصعب للغاية الالتزام بوجود ميزات و Backdoors غير موثقة، أولا، بسبب كمية كود العميل الضخم، وثانيا، بسبب خصوصيات لغة البرمجة SAP. يتيح لك ABAP تنفيذ التعليمات البرمجية أثناء الطيران ويتم تخزينها في DBMS، أي أنه يمكن إخفاؤه عميقا جدا.

كيفية العثور على أخطاء SAP؟

هناك العديد من الطرق المختلفة للعثور على نقاط الضعف في التعليمات البرمجية، والأكثر تقدما منها تحليل تدفق البيانات الثابتة.

SAP Netweaver كما يحتوي على وحدة نمطية تحلل تدفق البيانات لحضور أو عدم وجود نقاط الضعف (تحليل ضعف التعليمات البرمجية). هناك حلول شريك معتمدة تتيح لك فحص رمز التطبيق للحصول على نقاط الضعف.

* يعتمد تحليل فرض عدم حصانة Code SAP * (CVA) على أداة مفتش التعليمات البرمجية، والذي تمكن من التحقق من رمز العميل للبناء المحتمل الخطير لسنوات عديدة، ولكن على عكس مفتش التعليمات البرمجية، فإنه يستخدم تحليل تدفق البيانات في عمله. من غير المرغوب فيه استخدام CVA من المرحلة الأولى من المشروع - مائة مرحلة التطوير (قبل نقل التطوير على طول المناظر الطبيعية)، منذ إجراء التصحيحات لاحقا (على سبيل المثال، خلال العملية الإنتاجية) أكثر تعقيدا ومكلفة.

تعني إدخال CVA فقط العثور على الأخطاء وإصلاحها فحسب، بل يغير النهج أيضا لمعايير التنمية في المؤسسة.

يجب أن يسمح بإدخال أي تطور جديد في نظام الإنتاج من قبل خبير يسترشد في عمله من خلال أدوات تحليل التنمية الأكثر حداثة.

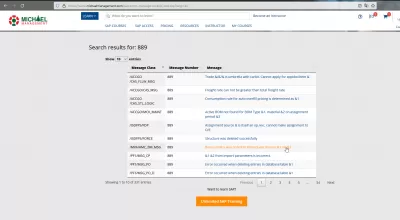

واحدة من الطرق للعثور على الأخطاء هي أداة مثل هذه الأداة. ليس كل شخص يدرك أن SAP يحتوي على أكثر من مليون رسالة خطأ. يمكنك استخدام هذه الأداة البسيطة والأهم من ذلك للعثور بسرعة على أي رمز خطأ و SAP رسالة.

يجب إدخال رمز الخطأ SAP مثل AA729 أو الكلمة الأساسية مثل الأصل في النافذة المخصصة للعثور على جميع رسائل الخطأ SAP ذات الصلة.

الأسئلة المتداولة

- ماذا يعني اجتياز الدليل؟

- هذا خطأ في البرمجة SAP حول ترك الإدخال عن غير قصد للسماح بالمرور. يمكن أن يقرأ هذا إعدادات النظام الهامة أو ملفات تكوين الكتابة فوقها ، والتي يمكن أن تخفض النظام لفترة طويلة من الوقت.

- ما هي الطرق الفعالة لاستكشاف الأخطاء وإصلاحها * رموز الأخطاء والرسائل؟

- تنطوي استكشاف الأخطاء وإصلاحها SAP رموز الأخطاء والرسائل بشكل فعال على استخدام بوابات SAP ، والاستشارات SAP ، والتواصل مع SAP مجتمعات المستخدمين للرؤى والحلول.