Så här söker du efter SAP Felkoder och meddelanden?

Företag som har implementerat SAP -produkter har spenderat en stor mängd resurser på kundförfining av lösningar. Däremot introducerar dessa utvecklingar ytterligare risker i dina affärsprocesser? SAP garanterar kvaliteten på koden i sina ansökningar genom manuella revisioner av den medföljande koden och användningen av de modernaste mekanismerna för statistisk och dynamisk analys av sina produkter för olika sårbarheter.

En studie utfördes vid University of Saarbrücken (Tyskland), vars syfte var att analysera SAP -produktkoderna (e-handelslösningar) med de modernaste statistiska analysverktygen. Slutsatserna var som följer - Kvaliteten på koden är ganska hög.

SAP Software Code genomgår manuell och automatiserad analys, tusentals speciella testfall. Klientkod kan ofta inte analyseras fullständigt, särskilt i ansiktet av täta projektfrister. Det är värt att överväga kvaliteten på kundkoden på dina system.

SAP -systemet förenklar att göra affärer på systemnivå, samt att genomföra analys och analys av aktiviteter. Men om det finns SAP -fel i företagets programkod, måste de omedelbart korrigeras för korrekt drift av programmet och följaktligen verksamheten.

Det är viktigt att förstå att kontrollera användargodkännande (en synonym för SAP -säkerhet för många företag) kommer inte att bidra till att förhindra användningen av denna typ av fel, eftersom användaren använder fel i koden är bortom den myndighet som definieras av systemadministratören .

Låt oss överväga de fel som kan vara närvarande i kundkoden.

Kodinsprutning

Reserverad kodinsprutning är en av de vanligaste och farligaste sårbarheterna enligt OWASP-klassificeringen. De flesta av de välkända sårbarheterna, inklusive OpenSSL hjärtblod och eBay Hack, är relaterade till den oavsiktliga vänster injicering av användarinmatningen till ett program.

Faren för sådana fel ligger i de praktiskt taget oförutsägbara resultaten av genomförandet av sårbara program. Resultatet av en injektion av SQL-kod kan vara både läckage av lösenord och fullständigt avlägsnande av alla systemdata.

Ett ytterligare problem med sådana sårbarheter är svårigheten att hitta dem med automatiserade verktyg. Sök baserat på regler och mönster ger inte ett positivt resultat på grund av det stora antalet felaktigt formulerade antaganden.

Det enda verkliga sättet att hitta fel kan vara statisk analys av dataströmmen som kommer in i programmet. Med statisk analys av dataflödet kan du spåra vilka data som kommer till potentiellt farliga punkter för antagande om närvaro eller frånvaro av en kodeninsprutnings sårbarhet.

Katalog traversal

Ett annat farligt programmeringsfel lämnar oavsiktligt ingångsspoofing, vilket tillåter katalog traversal.

En angripare som utnyttjar denna sårbarhet får förmågan att läsa eller skriva data utanför den fördefinierade katalogen. Således kan kritiska systeminställningar läsas eller konfigurationsfiler skrivs över, vilket kan inaktivera systemet under en ganska lång tid.

Det finns ganska specifika alternativ för att använda det här felet. Till exempel, ett samtal till Open Dataset DsSet-filter IV_FILTER-uttalandet, som öppnar en fil för läsning, levererar på ett UNIX-system data från filen som läses till en fördefinierad process som kan utföra oväntade åtgärder på operativsystemnivå.

Således kan felaktig OS-konfiguration och sårbar kod som inte har fel separat leda till kritiska konsekvenser när de arbetar tillsammans.

Auktoriseringsfel

Är dina programmerare styrda av begreppet auktoritet när de utvecklar sina applikationer? Enligt detta koncept bör tillgång till något funktionsblock av ett program nekas tills det anges på annat sätt.

Tyvärr många projekt sker åtkomstkontroll på transaktionsnivå, vilket gör det möjligt att kombinera olika befintliga behörigheter för att komma åt förbjuden information. Till exempel, med hjälp av samtalstransaktionsdeklarationen (som används allmänt av utvecklare) på projekt med transaktionsåtkomstkontroll är osäker. Utan med auktoritet-CHECK tillåter samtalstransaktion uttalande du filial genom någon annan transaktion.

Det är också möjligt att det finns en kontroll tillstånd, men det gjordes på rätt sätt. Sådana fall måste också hittas och åtgärdas.

Bakdörr

Innan det såg vi i vissa fall av sårbarheter, när programmerare gjorde oavsiktliga misstag, vilket ledde till att koden blev sårbar. Det finns emellertid också fall när programmeraren avsiktligt ändrar programmets exekveringsflöde för vissa användare (ofokumenterade funktioner), eller lämnar inte den så kallade bakdörren alls, vilket gör att du kan kringgå alla kontroller som ställs in av systemet.

En utvecklare kan skapa en bakdörr utan skadliga ändamål, som att erhålla SAP _all auktoritet att arbeta mer effektivt på ett genomförandeprojekt. Självklart förringar detta inte riskerna för att närvaron av bakdörrar introducerar.

Det finns många exempel på sådana bakdörrar på nätet som enkelt kan kopieras och överföras till ett produktionssystem. Det är mycket svårt att fånga förekomsten av ookumenterade funktioner och bakdörrar, för det första på grund av den stora mängden kundkod, och för det andra, på grund av särdragen i SAP -programmeringsspråket. ABAP låter dig exekvera kod på flugan och lagras i DBMS, det vill säga det kan döljas mycket, mycket djupt.

Hur hittar du SAP Fel?

Det finns flera olika sätt att hitta sårbarheter i kod, vars mest avancerade är statisk dataflödesanalys.

SAP NETWEAVER AS har en modul som analyserar dataflödet för närvaro eller frånvaro av sårbarheter (kod sårbarhetsanalys). Det finns certifierade partnerlösningar som låter dig skanna programkod för sårbarheter.

SAP Kod sårbarhetsanalys (CVA) är baserad på kodinspektörsverktyget, som har kunnat kontrollera klientkoden för potentiellt farliga konstruktioner i många år, men till skillnad från kodinspektör använder den dataflödesanalys i sitt arbete. Det är mest lämpligt att använda CVA från det allra första etappen av projektet - ett hundra utvecklingsstadium (innan utvecklingen överförs vidare längs landskapet), eftersom korrigeringar senare (till exempel under produktiv drift) är mer komplicerat och dyrt.

Införandet av CVA innebär inte bara att hitta och fixa fel, utan också förändra mycket tillvägagångssätt för utvecklingsstandarder i företaget.

Införandet av någon ny utveckling till ett produktionssystem måste godkännas av en expert som styrs i sitt arbete av de mest moderna utvecklingsanalysverktygen.

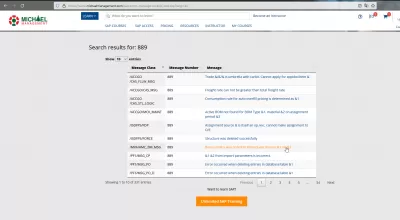

Ett av sätten att hitta fel är ett sådant verktyg. Inte alla är medvetna om att SAP innehåller över en miljon felmeddelanden. Du kan använda det här enkla och viktigaste fria verktyget för att snabbt hitta någon felkod och SAP -meddelande.

A SAP -felkod som AA729 eller ett sökord som tillgång måste anges i det dedikerade fönstret för att hitta alla relaterade SAP -felmeddelanden.

Vanliga Frågor

- Vad betyder katalog traversal?

- Detta är ett programmeringsfel SAP om att oavsiktligt lämna ingången för att tillåta katalogövergång. Detta kan läsa kritiska systeminställningar eller överskriva konfigurationsfiler, vilket kan minska systemet under en ganska lång tid.

- Vilka är effektiva metoder för felsökning SAP felkoder och meddelanden?

- Felsökning SAP Felkoder och meddelanden innebär effektivt att använda SAP Supportportaler, konsultation SAP -dokumentation och engagera sig med SAP Användarsamhällen för insikter och lösningar.